एट्रिब्यूशन: कार्तिक बोम्मकांती,“इंडिया एंड साइबर पॉवर:,‘भारत की साइबर ताक़त और प्रतिकार स्वरूप ‘ऑपरेशन’ की अनिवार्यता’ ओआरएफ़ सामयिक पेपर नंबर 377, नवंबर 2022, ऑब्ज़र्वर रिसर्च फाउंडेशन.

परिचय

यह प्रश्न कि क्या भारत को ऑफेंसिव साइबर ऑपरेशंस अर्थात प्रतिकार साइबर परिचालन (OCO) क्षमताओं की आवश्यकता है, दो विशिष्ट मुद्दों से संबंधित है, जिसे आगामी विश्लेषण में संबोधित किया जाएगा. पहले में यह निर्धारित करना शामिल है कि क्या साइबर प्रौद्योगिकियों को विशुद्ध रूप से रक्षात्मक उद्देश्यों के लिए या रक्षात्मक और प्रतिकार दोनों उद्देश्यों के लिए नियोजित किया जाना चाहिए. इसका प्रभाव डेटरेंस अर्थात निवारण और एस्केलेशन अर्थात वृद्धि दोनों पर होता है. निवारण के लिए डिफेंसिव अर्थात रक्षात्मक और ऑफेंसिव अर्थात प्रतिकार साइबर कार्रवाइयों के गठजोड़ की आवश्यकता होगी. निवारण और वृद्धि से परे, समकालीन और भविष्य के युद्ध में काइनेटिक ऑपरेशंस अर्थात गतिज संचालन को प्रभावी ढंग से चलाने के लिए OCO समान रूप से आवश्यक हैं. एस्केलेशन अर्थात वृद्धि के मामले में, यह प्रतिकार के गैर-गतिशील साधन प्रदान कर सकता है, हालांकि इसकी सीमाएं हैं.

इलेक्ट्रॉनिक वॉरफेयर (ईडबल्यू) और अंतरिक्ष क्षमताओं के साथ-साथ वायु, नौसेना और भूमि शक्ति के रूप में काइनेटिक मीन्स अर्थात गतिज साधनों जैसे अन्य उपकरणों के संयोजन के साथ भी साइबर हमला किया जा सकता है. दरअसल, जैसा कि विश्लेषकों ने कहा है, साइबर स्पेस में की गई कार्रवाई इलेक्ट्रोमैग्नेटिक स्पेक्ट्रम (EMS) में होने वाले युद्ध का विस्तार है.[1] ईडब्लूके रूप में ईएमएस में कार्रवाई द्वितीय विश्व युद्ध के समय की ही देन है, जिसमें युद्धरत देशों ने एक-दूसरे के रडार को जाम करने की कोशिश की थी.[2] जैमिंग द्वारा रेडियो और रडार के उपयोग से विरोधी खेमे को रोकने में मिली सफलता से उन्हें अपनी तक़नीक पर ही संदेह होने लगा था. समकालीन OCO, ईडब्लू की व्यापक व्याख्या के तहत शामिल इलेक्ट्रॉनिक काउंटर मेजर्स अर्थात इलेक्ट्रॉनिक प्रतिकार क्षमता या उपाय (ECM) और इलेक्ट्रॉनिक काउंटर-काउंटर मेजर्स अर्थात इलेक्ट्रॉनिक विरोधी प्रतिकार क्षमता या उपाय (ECCM) की उन्नति ही कही जाएगी. प्रतिकार अभियानों के लिए तैयार की गई साइबर क्षमताओं की भी इनके जैसी ही भूमिका होती है.

इलेक्ट्रॉनिक वॉरफेयर (ईडबल्यू) और अंतरिक्ष क्षमताओं के साथ-साथ वायु, नौसेना और भूमि शक्ति के रूप में काइनेटिक मीन्स अर्थात गतिज साधनों जैसे अन्य उपकरणों के संयोजन के साथ भी साइबर हमला किया जा सकता है. दरअसल, जैसा कि विश्लेषकों ने कहा है, साइबर स्पेस में की गई कार्रवाई इलेक्ट्रोमैग्नेटिक स्पेक्ट्रम (EMS) में होने वाले युद्ध का विस्तार है.

इससे भी महत्वपूर्ण बात यह है कि साइबर शक्ति की प्रभावकारिता के बारे में बहस में आवश्यक रूप से प्रतिकार और रक्षात्मक दोनों साइबर क्षमताओं का विश्लेषण शामिल होना चाहिए. यह इसलिए भी महत्वपूर्ण है, क्योंकि भारतीय नीति निर्माताओं और सैन्य विशेषज्ञों को साइबर प्रतिकार की सापेक्ष शक्तियों और कमजोरियों की स्पष्ट समझ बताए जाने की आवश्यकता है और इसेसे भी ज़्यादा यह समझना होगा कि साइबर शक्ति से क्या हासिल किया जा सकता हैं. साइबर हमलों को दो प्रकारों में विभाजित किया जा सकता है: ऐसे हमले जो एक हथियार प्रणाली के प्रभावी संचालन को बाधित करते हैं, और दूसरे में ऐसा हमला जो हथियार प्रणालियों को नष्ट करता है या नुकसान पहुंचाता हैं.[3]

इस बीच, साइबर प्रतिकार के पैरोकार साइबर सुरक्षा के महत्व से इंकार नहीं करते हैं, लेकिन यह कहते हैं कि सरकारों को साइबर प्रतिकार क्षमताओं से पूरी तरह से वंचित नहीं रहना चाहिए या उनसे दूरी नहीं बनानी चाहिए. कुछ विशेषज्ञों का तर्क है कि साइबर डोमेन अर्थात क्षेत्र में, ऑफेंस अर्थात प्रतिकार और डिफेंस अर्थात रक्षा को आसानी से अलग-अलग करके नहीं देखा जा सकता: प्रतिकार करने में बचाव करने से ज़्यादा लाभ नहीं मिलता और ना ही बचाव करने से आप ज़्यादा प्रतिकार कर सकते हैं. यह ठीक वैसा ही है जैसा कि पारंपरिक प्रतिकार के मामले में होता है. जैसा कि इन विश्लेषकों का तर्क है, “न तो प्रतिकार और न ही रक्षा से वर्चस्व मिलता है और न ही यह स्वाभाविक रूप से लाभान्वित साबित होता है।”[4] बल्कि साइबर क्षेत्र, बगैर किसी दबाव के खुद को बलप्रयोग के लिए उपलब्ध करवाता है[5] और इसमें दृढ़ता के रूप में अथक पहल की आवश्यकता होती है.[6]

उन स्थितियों को निर्दिष्ट करना महत्वपूर्ण है जिनमें साइबर डोमेन में प्रतिकार या तो प्रभावी या अप्रभावी साबित होगा, ताकि भारत को यह समझ में आए कि उसे प्रतिकार साइबरस्पेस परिसंचालन के लिए कौन से स्वरूप की क्षमताएं विकसित करनी चाहिए. तकनीकी अंतरों के संदर्भ में साइबर बलप्रयोग भी योग्य होना चाहिए: बलप्रयोग “गैर-विनाशकारी” है और यह किसी प्रतिद्वंदी या एक विरोधी के कंप्यूटर या नेटवर्क से जानकारी को बदलने और चोरी करने या बाहर निकालने के लिए उपयुक्त होता है और इसके लिए आम तौर पर एक महत्वपूर्ण अवधि लगती है; साइबर-हमले, जो OCO हैं, साइबरस्पेस के माध्यम से कंप्यूटर लक्ष्यों को नष्ट करने के लिए तैयार किए गए हैं।[7] फिर भी, बलप्रयोग और हमला दोनों ही डेटा को चोट पहुंचाते हैं अथवा डेटा को खतरे में डालते हैं और कम से कम कुछ लोगों के अनुसार, इन दोनों को ही साइबर प्रतिकार के रूप में देखा जा सकता है.[8]

यह वर्तमान विश्लेषण साइबर क्षमताओं के प्रतिकार अनुप्रयोगों पर ध्यान केंद्रित करते हुए उनकी ताकत और कमजोरियों का आकलन करेगा. यह साइबर नेटवर्क के माध्यम से और उसके विरुद्ध उम्मीदों और वास्तविकता के बीच एक रेखा खींचकर उसे समझाने की कोशिश करेगा.[9] सबसे प्रभावी और उच्च प्रभाव वाले प्रतिकार साइबर ऑपरेशन “ख़ुफिया जानकारी, परिसंचालन और तकनीकी कौशल” का मिश्रण होते हैं.[10] इंटेलिजेंस अर्थात ख़ुफिया जानकारी काफी महत्व रखती है और ओसीओ के प्रभावी निष्पादन के लिए महत्वपूर्ण बनी हुई है. इसके बिना, टार्गेट अर्थात लक्ष्य नेटवर्क की विशेषताओं और प्रकृति के बारे में ज्ञान प्राप्त करना असंभव होगा, और इस जानकारी के अभाव में प्रभावी OCO तैयार करना भी मुश्किल हो जाएगा.

साइबर-हमले, जो OCO हैं, साइबरस्पेस के माध्यम से कंप्यूटर लक्ष्यों को नष्ट करने के लिए तैयार किए गए हैं।[7] फिर भी, बलप्रयोग और हमला दोनों ही डेटा को चोट पहुंचाते हैं अथवा डेटा को खतरे में डालते हैं और कम से कम कुछ लोगों के अनुसार, इन दोनों को ही साइबर प्रतिकार के रूप में देखा जा सकता है.

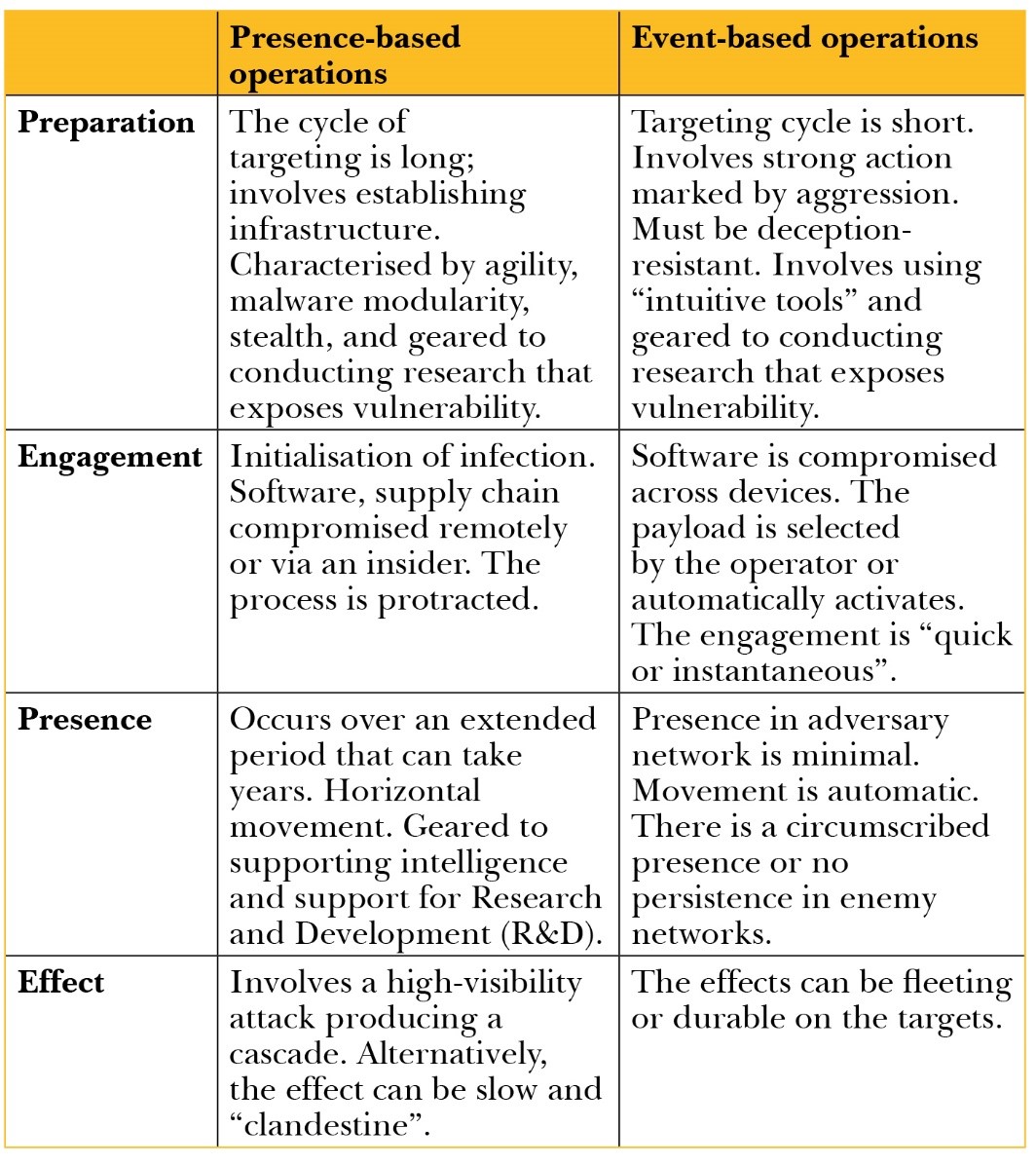

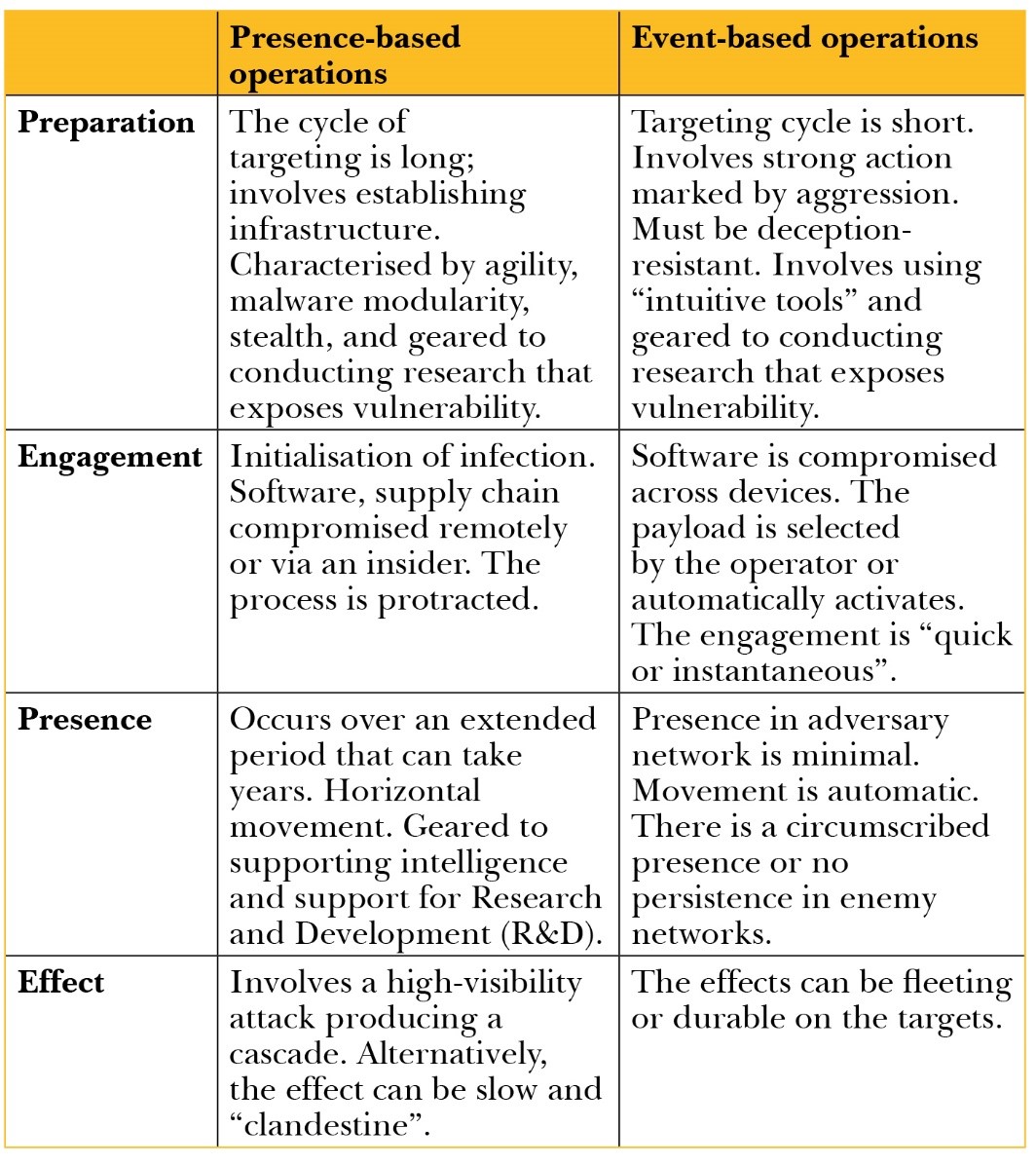

OCO का मूल्यांकन करते समय दो बातों में अंतर को समझना होगा : घटना-आधारित और उपस्थिति-आधारित परिसंचालन.[11] उपस्थिति आधारित परिसंचालन में मुख्य रूप से रणनीतिक क्षमताएं शामिल होती हैं, जिसमें विरोधी के नेटवर्क में लंबे समय तक घुसपैठ शामिल है, जो एक प्रतिकार या हमले के साथ समाप्त होती है.[12] घटना आधारित परिसंचालन में क्षेत्र में चल रहे ऑपरेशंस के दौरान स्थानीय प्रभाव उत्पन्न करने के लिए सामरिक उपकरण तैनात किए जाते हैं.[13] टेबल संख्या एक देखें:

टेबल 1: उपस्थिति-आधारित बनाम घटना-आधारित परिसंचालन

स्रोत: डेनियल मूर, ऑफेंसिव साइबर ऑपरेशंस : अंडरस्टैंडिंग इंटेंजिबल वॉरफेयर अर्थात अमूर्त युद्ध को समझना, (लंदन: हर्स्ट एंड कंपनी, 2022)

इस विश्लेषण का पहला भाग साइबर डिफेंस अर्थात रक्षा या साइबर ऑफेंस अर्थात प्रतिकार की प्रधानता पर बहस को रेखांकित करता है. इसके बाद इस पेपर में देखा जाता है कि कैसे साइबर ऑफेंस काइनेटिक अर्थात गतिशील हमलों के लिए फोर्स मल्टीप्लायर अर्थात बल गुणक की भूमिका निभाते हैं और क्यों उनमें खुद के दाम पर एस्केलेशन अर्थात वृद्धि के पर्याप्त उपकरण बनने की क्षमता नहीं होती. यद्यपि साइबर क्षमताओं के प्रतिकारक के रूप में इस्तेमाल की उपयोगिता सीमित है और यह बाधाओं से भरपूरहैं, लेकिन यदि उनका उपयोग इलेक्ट्रॉनिक युद्ध और काइनेटिक हमलों जैसे अन्य सैन्य उपकरणों के संयोजन में चुनिंदा और उचित रूप से किया जाता हैं तो वे प्रभावी साबित हो सकते हैं. इसका उद्देश्य भारतीय नीति निर्माताओं और सैन्य योजनाकारों को यह निर्धारित करने में मदद करना है कि साइबर हथियारों का किन परिस्थितियों में और कैसे प्रभावी ढंग से इस्तेमाल किया जाना चाहिए. यह पेपर भारत की OCO क्षमताओं के निर्माण की सिफारिशों के साथ समाप्त होता है और रेखांकित करता है कि साइबर कमांड और नियंत्रण की वर्तमान संस्थागत और संगठनात्मक संरचना में सुधार की आवश्यकता क्यों है.

- साइबर ऑफेंस या साइबर डिफेंस?

साइबर शक्ति पर विचार के एक स्कूल का तर्क है कि इसे प्रतिकारक के रूप से इस्तेमाल नहीं किया जाना चाहिए क्योंकि यह अप्रभावी है: साइबर ऑपरेशनों का विरोधियों के खिलाफ़ सीमित मनोवैज्ञानिक और प्रतिरोधी प्रभाव होता है.[14]जैसा कि ब्रिटेन के राष्ट्रीय साइबर सुरक्षा केंद्र के संस्थापक सियारन मार्टिन ने कहा है: “[हमें] स्पष्ट रूप से सुरक्षित तक़नीक के पक्ष में होना चाहिए… भले ही कभी-कभी इसकी वजह से हमारी अपनी प्रतिकारक साइबर क्षमताओं को तैनात करना मुश्किल हो जाए, क्योंकि सुरक्षा की बढ़ती लहर, कुछ हद तक, सभी नावों को उठा देती है और इसमें प्रतिद्वंद्वी की नाव भी शामिल हो सकती है.”[15]इसका तात्पर्य यह है कि एकतरफा संयम विरोधियों को भी साइबर संयम अपनाने पर मजबूर कर सकता है. इसके अलावा, मार्टिन के अनुसार, साइबर हमले, हमलावर के लिए भी हानिकारक साबित हो सकते हैं, क्योंकि वायरस जैसे साइबर हथियार हमला करने वाले के सिस्टम को उतना ही संक्रमित कर सकते हैं, जितना कि यह दुश्मन के सिस्टम को संक्रमित करेंगे.[16]

साइबर शक्ति पर विचार के एक स्कूल का तर्क है कि इसे प्रतिकारक के रूप से इस्तेमाल नहीं किया जाना चाहिए क्योंकि यह अप्रभावी है: साइबर ऑपरेशनों का विरोधियों के खिलाफ़ सीमित मनोवैज्ञानिक और प्रतिरोधी प्रभाव होता है.

साइबर हमलों से होने वाले कोलेटरल डैमेज अर्थात अतिरिक्त क्षति को देखते हुए, उनका डिटरेंट वैल्यू अर्थात रक्षात्मक मूल्य बेहद कम है. हालांकि, मार्टिन यह नहीं समझाते हैं कि उत्तर कोरिया और रूस जैसे देश – जो क्रमशः वानाक्राई और नोटपेट्या जैसे साइबर हमलों के लिए ज़िम्मेदार हैं – कोलेटरल डैमेज या संपार्श्विक क्षति के प्रभावों का सामना क्यों नहीं करते हैं या इन राज्यों से होने वाले साइबर-हमले कभी भी पलट कर उनको ही नुकसान क्यों नहीं पहुंचाते हैं. उदाहरण के लिए, नॉटपेट्या, यूक्रेन के खिलाफ़ एक साइबर हमला था, जिसने न केवल अपने प्राथमिक लक्ष्य को प्रभावित किया, बल्कि अनजाने में उसने तीसरे पक्ष को भी प्रभावित किया.[17] फिर भी, अन्य विशेषज्ञ मार्टिन के इस दावे से सहमत हैं कि साइबर डोमेन में, प्राथमिक लक्ष्य को नष्ट करने के इरादे से किया गया मैलवेयर अर्थात दुर्भावनापूर्ण सॉफ्टवेयर हमला निर्दोष प्रणालियों को भी प्रभावित कर सकता है.[18]

ऐसे में मार्टिन, ज़्यादा से ज़्यादा साइबर स्पेस में साइबर स्पेक्ट्रम अर्थात पहुंच के निचले छोर पर आतंकवादी समूहों के द्वारा दुष्प्रचार या प्रचार को नष्ट करने के लिए बहुत ही संकीर्ण उद्देश्यों जैसे “हैकिंग” के लिए ऑफेंसिव ऑपरेशंस अर्थात प्रतिकारक परिसंचालन करने का सुझाव देते हैं. [19]प्रतिकारक साइबर शक्ति का दूसरा उपयोग दूसरे देश में स्थित एक शत्रुतापूर्ण साइबर समूह के खिलाफ़ “प्रतिकूल बुनियादी ढांचे का विनाश” है; तीसरा उपयोग “काउंटर इनफ्लूएंसिंग” अर्थात “प्रति-प्रभावित” मिशनों से संबंधित है जो अनुपयोगी जानकारी या “डिजिटल उत्पीड़न” की प्लांटिंग अर्थात रोपण करता है. साइबर प्रतिकार, बाधित करने, नीचा दिखाने और नष्ट करने की कोशिश नहीं करता है.[20] मार्टिन ने जिन आपत्तिजनक साइबर ऑपरेशन के ऊपरी छोर का विरोध किया है, उसमें “काइनेटिक” प्रतिकार ऑपरेशन शामिल हैं, जो प्रतिकूल देश में क्षति पहुंचाकर व्यवधान पैदा करते हैं. साइबर शक्ति का एक अन्य उपयोग प्रतिद्वंद्वी के खिलाफ़ चल रहे संघर्ष में विरोधी के डिजिटल नेटवर्क के खिलाफ़ किया जाने वाला एक व्यापक हमला भी है.[21]

अन्य विशेषज्ञ का भी यही कहना हैं कि प्रतिकारक साइबर हथियार, काइनेटिक अर्थात गतिज या पारंपरिक हथियारों की तरह भौतिक विनाश के मामले में उतना नुकसान नहीं कर सकते हैं, क्योंकि साइबर युद्ध का विनाशकारी प्रभाव अत्यधिक सीमित होता हैं.[22] मार्टिन स्पष्ट रूप से साइबर शक्ति के प्रतिकारक उपयोग के विरोध में नहीं है, लेकिन उनका मानना हैकिसाइबरक्षमताओंकेतहतउपलब्धमौकेऔरउपकरणआतंकवादीनेटवर्कद्वारासंचालितवेबसाइटोंकोबाधितकरनेऔरनष्ट करने जैसी कार्रवाइयों तक ही सीमित होते हैं.[23] साइबर शक्ति के प्रतिकारक उपयोग के खिलाफ़ उनकी अधिकांश आपत्तियां बड़े पैमाने पर OCO पर केंद्रित हैं. हालांकि युद्ध के सामरिक और परिचालन स्तरों पर OCO के अधिक सीमित उपयोग भी हैं, जहां OCO प्रभावी हो सकते हैं. और इससे भी अधिक उस समय जब ईडब्लू जैसे अन्य उपकरण के संयोजन में इसका उपयोग किया जाता है.

इस तर्क का दूसरा पहलू यह है कि प्रतिकारक साइबर युद्ध संदेहास्पद है. और यह पहले वाले से भी आगे जाते हुए यह स्पष्ट रूप से निर्धारित करता है कि इसे पूरी तरह से छोड़ दिया जाना चाहिए.[24] भारत सरकार और सशस्त्र सेवाओं के एक सलाहकार, पुखराज सिंह “कल्ट ऑफ़ द डिफेंसिव” अर्थात “रक्षात्मक पंथ” के खोज की सिफारिश करते हैं.[25] हालांकि यह एक अतिवादी दृष्टिकोण लग सकता है, लेकिन भारत में आमतौर पर प्रतिकार की तुलना में साइबर सुरक्षा पर अधिक ध्यान दिया जाता है.

सी. के. त्यागी, एक सेवानिवृत्त भारतीय सेना (आईए) सिग्नल कोर अधिकारी कहते हैं : “जब भी हम [भारतीय] साइबर युद्ध पर चर्चा करते हैं, तो हम केवल साइबर रक्षा और हमारे क्रिटिकल इनफॉर्मेशन इन्फ्रास्ट्रक्चर यानि सीआईआई [महत्वपूर्ण सूचना बुनियादी ढांचे] की सुरक्षा के बारे में ही बात करते हैं … जब तक कि हम प्रतिकारक साइबर फोर्स का निर्माण और रखरखाव नहीं करते, हम एक राष्ट्र के रूप में साइबर हमले का प्रतिकार कैसे करेंगे?”[26]सिग्नल कोर के अन्य आईए अधिकारी इस विचार को साझा करते हैं कि रक्षात्मक साइबर सुरक्षा तो महत्वपूर्ण है ही, लेकिन प्रतिकारक साइबर क्षमताओं को नजरअंदाज नहीं किया जा सकता है.[27]

उनका तर्क है कि मैलवेयर जैसी आक्रामक साइबर क्षमताओं को विकसित करने की तुलना में रक्षात्मक साइबर सुरक्षा व्यवस्था करने में ज़्यादा मेहनत लगती है।[28]ऐसा इसलिए है क्योंकि साइबर डोमेन में प्रतिकार की तुलना में रक्षा करना बेहद कठिन होता है,[29] ऐसे में “… भारत की [साइबर] प्रतिकार क्षमताओं का निर्माण” किए जाने की आवश्यकता है.[30] यह बिंदु पर्याप्त रूप से प्रतिकारक साइबर मिशनों या OCO की प्रभावशीलता के विस्तार क्षेत्र को स्पष्ट नहीं कर सकता है; क्योंकि, साइबर प्रतिकार का प्रभाव हमेशा काइनेटिक अर्थात गतिज हमले जैसा विनाशकारी प्रभाव नहीं होता है. हालांकि, यह इंटेंजिबल वॉरफेयर अर्थात अमूर्त युद्ध का सार है, जैसा कि इस पेपर में पहले ही संक्षेप में उल्लेख किया गया है.

भारत सरकार और सशस्त्र सेवाओं के एक सलाहकार, पुखराज सिंह “कल्ट ऑफ़ द डिफेंसिव” अर्थात “रक्षात्मक पंथ” के खोज की सिफारिश करते हैं.[25] हालांकि यह एक अतिवादी दृष्टिकोण लग सकता है, लेकिन भारत में आमतौर पर प्रतिकार की तुलना में साइबर सुरक्षा पर अधिक ध्यान दिया जाता है.

इसलिए, आसानी से होने वाले साइबर हमलों को उनकी प्रभावशीलता के साथ भ्रमित नहीं करना चाहिए. दूसरी ओर, एक अमेरिकी विशेषज्ञ गैरी कॉर्न ने इस बात को रूस के साइबर हमले के संदर्भ में यह कहते हुए रखा कि: “यह रणनीतिक वास्तविकता को भी रेखांकित करता है कि अकेले प्रतिशोध की धमकियों से देश के विरोधियों को नहीं डराया जा सकता हैं. उनके मैलवेयर अर्थात दुर्भावनापूर्ण साइबर अभियान निरंतर और अविश्वसनीय हैं, और यू.एस. आसानी से इस समस्या से निपटने की फायरवॉल अर्थात सुरक्षा दीवार बनाकर इनसे नहीं बच सकता है.”[31]जैसा कि पहले उल्लेख किया गया है, साइबर रक्षा और साइबर प्रतिकार के बीच रिलेटिव स्ट्रेंथ्स अर्थात सापेक्ष ताकत पूरी तरह से तय नहीं है. लेकिन एक बात तो निश्चित है कि दोनों की अपनी सीमाएं हैं. और भारत को विशुद्ध रूप से रक्षात्मक साइबर परिसंचालन तक सीमित रखने से यह व्यवस्था समान रूप से अप्रभावी साबित होने की संभावना है. प्रतिकारक क्षमताएं जरूरी हैं, लेकिन उनकी भी अपनी सीमाएं हैं. संक्षेप में, जैसा कि एक विशेषज्ञ ने इस लेखक को बताया, साइबर स्पेस डोमेन में “आप बिना प्रतिकार के बचाव नहीं कर सकते.”[32]

वर्तमान में, भारत की प्रतिकारक साइबर क्षमताएं कमज़ोर हैं.[33]नई दिल्ली को चीन और पाकिस्तान से निपटने के लिए प्रतिकारक साइबर क्षमताओं की आवश्यकता है.[34]भारत की साइबर क्षमताओं के बारे में जानकारी रखने वाले पूर्व और सेवारत सैन्य चिकित्सकों के बीच कम से कम इस बात पर सहमति है कि भारत को प्रतिकारक कार्रवाई के लिए अधिक मज़बूत साइबर युद्ध क्षमताओं की आवश्यकता है.[35]यह सुनिश्चित करने के लिए, पिछली संयुक्त प्रगतिशील गठबंधन (यूपीए) सरकार के तहत राष्ट्रीय सुरक्षा सलाहकार (एनएसए) शिव शंकर जैसे अफसर ने कहा था : “हमने यह भी देखा है कि प्रौद्योगिकी प्रतियोगिता के लिए नए क्षेत्र बनाती है, जैसे साइबर स्पेस, जहां पैंतरेबाज़ी की गति, प्रतिकार पर प्रीमियम अर्थात बढ़त, और युद्ध-स्थल की प्रकृति हमें प्रतिरोध की पारंपरिक अवधारणाओं पर पुनर्विचार करने को मजबूर करती है. जैसे-जैसे तक़नीक ने स्पेक्ट्रम का विस्तार किया है, पारंपरिक और गैर-पारंपरिक युद्ध के बीच की रेखा धुंधली हो गई है. बल की परिभाषा, शक्ति का क्लासिक मार्कर अर्थात पारंपरिक निशान अब विस्तारित हो गया है, जो इस प्रकार पारंपरिक रूप से तय की गई बल की उपयोगिता को बदल रहा है.[36]इस प्रकार नागरिक नेतृत्व के उच्चतम स्तर पर इस बात को मान्यता दी गई है कि साइबर स्पेस के राज में बल का प्रतिकारक उपयोग एक प्रमुख आवश्यकता है.

भारत को चीन और पाकिस्तान दोनों से साइबरस्पेस में महत्वपूर्ण चुनौतियों का सामना करना पड़ता है. दोनों ही भारत के खिलाफ़ साइबर षडयंत्र में शामिल हो सकते हैं.[37]भारत के खिलाफ़ साइबर हमलों के लिए एक प्रमुख चीनी प्रॉक्सी के रूप में पाकिस्तान के काम करने की संभावना है. हालांकि, दोनों की संभावित सांठ गांठ की सीमा स्पष्ट नहीं है. पाकिस्तान को लेकर भारत की क्षमताएं यथोचित रूप से मज़बूत हैं,[38]लेकिन वे चीन के मामले में सापेक्ष कमज़ोर हैं.[39] साइबर-लिंक्ड अर्थात संबंधी उपयोगों से परे, साइबर और इलेक्ट्रॉनिक युद्ध क्षमताओं के एकीकृत उपयोग की स्थिति में प्रतिकारक कार्रवाई को लेकर करीबी मूल्यांकन किए जाने की आवश्यकता है.[40]

II साइबर प्रतिकार: अपने आप में संघर्ष वृद्धि का अपर्याप्त साधन

क्या साइबर हथियार संघर्ष को भड़काने या उसमें वृद्धि के पर्याप्त साधन हैं? इस सवाल को इसलिए तवज्जो दी जा रही है क्योंकि संघर्ष वृद्धि का संबंध संघर्ष की तीव्रता से जुड़ा होता है. साइबर क्षेत्र में, दुश्मन की कार्रवाई का प्रतिकार करने के लिए की गई जवाबी कार्रवाई, जो संघर्ष भड़का दे, का सीमित प्रभाव ही पड़ता है. समयाभाव के कारण साइबर स्पेस में विशिष्ठ जवाबी कार्रवाई जिसकी वजह से भड़काऊ अर्थात एस्केलेटरी प्रतिक्रियाएं हो, ऐसी जवाबी कार्रवाई कम ही है.[41]साइबरस्पेस में किसी हमले को अंजाम देने के लिए सीमित वक्त या मौका मिलता हैं और इसके बावजूद किसी भी लक्ष्य को इस हमले की वजह से होने वाली क्षति काइनेटिक हमले की तुलना में अभी भी सीमित है[42]यहां, जो डोमेन-विशिष्ट OCO हैं या विशेष रूप से साइबर डोमेन तक ही सीमित हैं, उनमें संघर्ष वृद्धि के संबंध में और वे किस हद तक लक्ष्य को नुकसान पहुंचा सकते हैं इसे लेकर सीमाएं हो सकती हैं.

भारत को चीन और पाकिस्तान दोनों से साइबरस्पेस में महत्वपूर्ण चुनौतियों का सामना करना पड़ता है. दोनों ही भारत के खिलाफ़ साइबर षडयंत्र में शामिल हो सकते हैं.[37]भारत के खिलाफ़ साइबर हमलों के लिए एक प्रमुख चीनी प्रॉक्सी के रूप में पाकिस्तान के काम करने की संभावना है. हालांकि, दोनों की संभावित सांठ गांठ की सीमा स्पष्ट नहीं है.

एस्केलेटरी मैकेनिज्म के रूप में OCO युद्ध को उसके हिंसक और विनाशकारी चरित्र से छुटकारा दिलाने का रामबाण उपाय नहीं हैं; लेकिन वे युद्धकाल में सामरिक और रणनीतिक प्रयासों में सहायता कर सकते है. वे युद्ध के मैदान में सूचना के माहौल को आकार देने में मदद करते हुए दुश्मन के नेटवर्क पर हमला करके एक बल गुणक के रूप में काम करते हैं. ऐसे में उनकी भूमिका से एक भौतिक हमले का मार्ग प्रशस्त होता है. OCO को क्रियान्वित करने के लिए ज़िम्मेदारख़ुफिया और सैन्य एजेंसियों के बीच समन्वय उनकी सफलता के लिए महत्वपूर्ण होता है. OCO के बारे में योग्यता की जानकारी यह साफ करने में सहायक है कि कैसे विशेष रूप से वृद्धि के संबंध में उनकी उपयोगिता की अपनी सीमा होती है.

साइबर हथियार एक युद्ध के बीच में एक प्रतिद्वंद्वी के खिलाफ़ प्रतिसंतुलनकारी लागत लगाने या एक प्रतिद्वंद्वी को प्री एम्ट करने अर्थात उसकी कार्रवाई से पहले ही अपनी कार्रवाई शुरू करने के लिए महत्वपूर्ण प्रतिकारक उपकरण हैं. उदाहरण के लिए, चीन के साथ चल रही गहमागहमी के बीच में भारत, चीन की पीपुल्स लिबरेशन आर्मी (पीएलए) के वेस्टर्न थिएटर कमांड (डबल्यूटीसी) के कमांड नेटवर्क को ध्वस्त अथवा बर्बाद करना चाह सकता है. डबल्यूटीसी कुछ साइबर संपत्तियों को नियंत्रित करता है और इसका कमांड नेटवर्क कंप्यूटर सॉफ्टवेयर और हार्डवेयर पर निर्भर है. पीएलए अपने साइबर डोमेन को “ऑफेंस डोमिनेंट” अर्थात “प्रतिकार प्रबल” मानता है.[43]

पीएलए तो कम से कम OCO को युद्ध लड़ने के एक अभिन्न तत्व के रूप में देखता है. नेटवर्क युद्ध को लें लीजिए. इसे लेकर चीनी दृष्टिकोण यह है कि वह गैर-सरकारी संस्थाओं का उपयोग OCO को निष्पादित करने के लिए करें ताकि इसके पीछे के चेहरे कौन हैं अथवा इसे कौन चला रहा है इस बात को छुपाया जा सके और उनकी पहचान के बारे में विरोधी को धोखा दिया जा सके. ऐसा करने का उद्देश्य प्रतिद्वंदी खेमे के आरोपण को रोकना है.[44]लेकिन भारतीय सरकार और सेना की सेवा शाखाएं, नागरिक हैकर्स को OCO संचालन के लिए उन्हें ऐसा करने के संसाधन के रूप में नहीं देखती हैं.[45]

पाकिस्तान के मामले में, क्रॉस-डोमेन प्रतिक्रिया या जवाब आवश्यक हो सकता हैं. साइबर को साइबर का मुक़ाबला करने की आवश्यकता नहीं है, लेकिन साइबर से गैर-साइबर का मुक़ाबला तो किया ही जा सकता है. उदाहरण के लिए, कभी-कभी पाकिस्तान प्रायोजित आतंकवाद के खिलाफ़ साइबर हमले अपरिहार्य हो सकते हैं. एक भारतीय विदेश नीति रिपोर्ट नॉन अलाइनमेंट 2.0 अर्थात गुटनिरपेक्ष 2.0, ने 2012 में इसकी सिफारिश की: “विकल्प स्पेक्ट्रम के निचले सिरे पर एक दंडात्मक मोड में साइबर और/या वायु शक्ति का उपयोग किया जा सकता है. किसी भी भूमि-आधारित रणनीति के मुकाबले में वायु/साइबर शक्ति का उपयोग लाभकारी हैं: यह हमारे राजनयिक प्रयासों के साथ समन्वयित होने के लिए तेज, अधिक सटीक और निश्चित रूप से अधिक उत्तरदायी हो सकता है. किसी भी भूमि-आधारित विकल्पों की तुलना में, वायु/साइबर शक्ति का उपयोग अधिक संयमित होगा. निश्चित रूप से, इस तरह की कार्रवाई पाकिस्तान से जवाबी प्रतिक्रिया को आमंत्रित कर सकती है. इसलिए, यह आवश्यक है कि हमारी बलप्रयोग रणनीति न केवल वायु/साइबर शक्ति के आक्रामक उपयोग के लिए बल्कि रक्षात्मक भूमिका के लिए भी काम करे.”[46]

इस नुस्ख़े में कुछ गुण हो सकते हैं, लेकिन यह OCO के एक महत्वपूर्ण सिद्धांत – समय और बुद्धिमत्ता को ध्यान में नहीं रखता है. इन दो प्रमुख तत्वों के बिना, यह सोचना मुश्किल है कि चीन की तो बात छोड़ ही दें, पाकिस्तान के भी खिलाफ़ भारत OCO को सफलतापूर्वक कैसे लागू कर सकता है. जैसा कि पहले चर्चा की गई है, साइबर हथियार हमेशा एस्केलेशन अर्थात संघर्ष में वृद्धि के तत्काल उपलब्ध उपकरण नहीं होते हैं. वे शीर्ष नेतृत्व के आदेश पर वैसा हवाई हमले करने के समान नहीं हैं, जैसा कि भारतीय वायु सेना (आईएएफ) ने 2019 में पुलवामा में पाकिस्तान के आतंकवादी हमले के जवाब में बालाकोट हवाई हमले के रूप में किया था. प्रतिकारक वायुशक्ति का उपयोग, अल्प सूचना पर अधिक आसानी से उपलब्ध है, जैसा भारतीय वायुसेना द्वारा बालाकोट में जैश-ए-मोहम्मद के आतंकवादी प्रशिक्षण शिविर के खिलाफ़ किया गया था. जबकि पाकिस्तानी और चीनी सैन्य नेटवर्क, प्रतिष्ठानों, कमांड पोस्ट, पावर ग्रिड की बिजली आपूर्ति, चीनी और पाकिस्तानी प्रतिष्ठानों और हथियार प्रणालियों के खिलाफ़OCO का उपयोग आसान नहीं है. हालांकि, गुटनिरपेक्ष 2.0 रिपोर्ट के सुझाव के विपरीत, भारत को प्रतिकारक कार्रवाई में घातक रूप से प्रभावी होने के लिए साइबर और वायु शक्ति के संयुक्त अनुप्रयोग की आवश्यकता है, न कि विशुद्ध रूप से या डिकोटोमॉस अर्थात द्विबीजपत्री “वायु/साइबर शक्ति” के अनुप्रयोग की.

पाकिस्तान के मामले में, क्रॉस-डोमेन प्रतिक्रिया या जवाब आवश्यक हो सकता हैं. साइबर को साइबर का मुक़ाबला करने की आवश्यकता नहीं है, लेकिन साइबर से गैर-साइबर का मुक़ाबला तो किया ही जा सकता है. उदाहरण के लिए, कभी-कभी पाकिस्तान प्रायोजित आतंकवाद के खिलाफ़ साइबर हमले अपरिहार्य हो सकते हैं.

इसके अलावा, चीनी और पाकिस्तानी महत्वपूर्ण बुनियादी ढांचे, कमांड सिस्टम, सैन्य प्रतिष्ठानों और हथियार प्लेटफार्मों के साइबर नेटवर्क को भेदने के लिए एक सुनियोजित और समन्वित प्रेजेंस-बेस्ड अर्थात उपस्थिति-आधारित ऑपरेशन की जरूरत होगी. लेकिन ऐसा ऑपरेशन करने के लिए काफी वक्त लगता है और इसके लिए साइबर प्रतिकारक उपकरणों को दुश्मन की रेखाओं को पार करके उसके सर्वर पर विरोधी नेटवर्क के विशिष्ट नोड्स को संक्रमित करने की आवश्यकता होती है. और फिर इसके लिए यह भी आवश्यक होता है कि उपस्थिति-आधारित OCO कापता भी दुश्मन को न चले.[47]इसके वास्तविक उपयोग से पहले साइबर हथियार पेलोड अर्थात उपकरण को अग्रिम रूप से प्री-पोजिशनिंग अर्थात पूर्व तैनाती की आवश्यकता होती है, लेकिन जब उसे ट्रिगर किया जाए तो साइबर पेलोड लक्षित लक्ष्य पर हमला करने में सक्षम हो सके.[48]ऐसा उस वक्त संभव नहीं हो सकता है, जब एक भाग सही समय पर ट्रिगर होने में विफल रहता है. ऐसे में OCO विफल हो जाएगा.[49]कभी-कभी कोई एक बाहरी कारण भी हो सकता है, जिसे हमलावर नियंत्रित नहीं कर सकता.[50]

उपस्थिति-आधारित ऑपरेशन का शायद सबसे अधिक दिखाई देने वाला और सफल उदाहरण स्टक्सनेट वायरस था, जिसने 2008 में ईरान की नतांज परमाणु सुविधा में सेंट्रीफ्यूज को संक्रमित करना शुरू कर दिया था. इसके बारे में दो साल बाद 2010 में ही पता चल सका था.[51]सेंट्रीफ्यूज को जो नुकसान पहुंचा वह वास्तविक और महत्वपूर्ण था. अन्य उदाहरणों में भी, उपस्थिति-आधारित संचालनों ने काफी नुकसान पहुँचाया है. जैसे कि इडाहो नेशनल लेबोरेटरी का ‘ऑरोरा एक्सपेरिमेंट’ जिसने प्रदर्शित किया कि कैसे एक सॉफ्टवेयर की कमजोरी या भेद्यता के कारण जनरेटर को महत्वपूर्ण भौतिक क्षति का सामना करना पड़ सकता हैं.[52]अन्यथा, OCO के प्रभाव को आसानी से सत्यापित नहीं किया जा सकता. और उनके कारण होने वाली क्षति अधिक सीमित हो सकती है. इसका अर्थ यह है कि ऐसे हमले के बाद साइबर बैटल डैमेज असेसमेंट (बीडीए) क्षमताओं को विकसित करना समान रूप से अपरिहार्य अथवा आवश्यक हो जाता है.[53]

घटना-आधारित हमलों (टेबल-1 देखें) के लिए यह जरूरी होता है कि इसके लक्ष्य के करीब होने की आवश्यकता होती है और इनके मामले में तेज़ी से निर्णय लेना जरूरी होता है. इसके लिए दुश्मन, फिर चाहे वह चीन हो या पाकिस्तान, के करीब स्थित सैन्य इकाइयों द्वारा प्रतिक्रिया की आवश्यकता होती है. हालांकि, चीनी और पाकिस्तानी सैन्य ठिकानों के करीब स्थित आईए इकाइयों को ऐसे सीडबल्यू या OCO का संचालन करने में सक्षम होना चाहिए जो पूर्व-पैक क्षमता का उपयोग कर सकते हैं. दुश्मन द्वारा संचालित संकेतों और स्थानीय नेटवर्कों की सफलतापूर्वक मैपिंग एक घटना-आधारित हमले करना आसान बना सकती हैं.[54]इसका लक्ष्य सीमावर्ती क्षेत्रों के पास स्थित संपत्ति हो सकती हैं जैसे कि रडार प्रतिष्ठान और कम्प्यूटरीकृत अग्नि नियंत्रण प्रणाली पर निर्भर विमान-विरोधी बैटरी. हालांकि, जैसा कि पहले ही उल्लेख किया गया है, घटना-आधारित हमले, विशेष रूप से साइबर साधनों के माध्यम से होने वाले हमले में होने वाला नुकसान सीमित या अस्थायी भी हो सकता है.

साइबर डोमेन में विशेष रूप से रक्षा और अपराध की भूमिका से परे और कैसे रक्षात्मक कार्रवाई और प्रतिकारक कार्रवाई, इंकार और सजा के साथ निकटता से संबंधित है, यह विचार करना महत्वपूर्ण है कि साइबर शक्ति विशेष रूप से पारंपरिक सैन्य अभियानों के संदर्भ में इलेक्ट्रॉनिक युद्ध और अंतरिक्ष सैन्य शक्ति को कवर करने वाले अन्य सैन्य उपकरणों के साथ कैसे समायोजित की जा सकती है. OCO और साइबर स्पेस की प्रकृति अन्य डोमेन के साथ इंटरसेक्ट अर्थात एक दूसरे को काटती अथवा प्रतिच्छेद करती है. उन्हें डोमेन-विशिष्ट शर्तों में देखने के कारण OCO को युद्ध के अन्य क्षेत्रों के साथ इंटरसेक्शन अर्थात प्रतिच्छेदन के माध्यम से ले जाने की संभावना कम हो जाती है. वास्तव में, विशेष रूप से पारंपरिक संघर्ष और ऑपरेशंस के परिचालन और सामरिक स्तर पर, साइबर रक्षा के पक्ष में तर्क – चाहे उनकी न्यूनतावादी या अधिकतमवादी अवधारणाएं हों – और भी कम मान्य हैं. कुछ भी हो, जब साइबर ऑपरेशन को काइनेटिक हमले और अन्य सैन्य साधनों जैसे इलेक्ट्रॉनिक युद्ध और अंतरिक्ष-जनित क्षमताओं के रूप में पारंपरिक संचालन के साथ जोड़ा जाता है, तो यह “कल्ट ऑफ़ द डिफेंसिव” अर्थात “रक्षात्मक पंथ” के आधार पर साइबर रणनीति को आगे बढ़ाने की खामियों या इसके सीमित प्रभाव को ही एक्सपोज अर्थात उजागर करेगा.” यहीं पर हम सिग्नल्स इंटेलिजेंस (एसआईजीआईएनटी) और इलेक्ट्रॉनिक युद्ध और समकालीन OCO के बीच ऐतिहासिक रूप से गहरे संबंध की ओर मुड़ जाते हैं.

III.इलेक्ट्रॉनिक और काइनेटिक अटैक के साथ साइबर ऑपरेशन

ऐसे विशिष्ट क्षेत्र हैं जहां साइबर साधनों के माध्यम से प्रतिकारक कार्रवाई के साथ-साथ संयोजन या इनका पूरक के रूप में उपयोग किए जाने पर पारंपरिक सैन्य संचालन प्रभावित होंगे. समकालीन OCO सभी सेनाओं की एसआईजीआईएनटी इकाइयों के अधिकार क्षेत्र में आते हैं. साइबर ऑपरेशन, विशेष रूप से OCO, पारंपरिक ऑपरेशंस और अधिक सीमित सामरिक कार्रवाई और आकस्मिकताओं के दौरान प्रमुख बल गुणक के रूप में काम कर सकते हैं. ऐसा तब होता है जब इनका आईए की एसआईजीआईएनटी इकाइयों के साथ और अन्य दो सेवाओं अर्थात् भारतीय वायु सेना (आईएएफ) और भारतीय नौसेना (आईएन) एसआईजीआईएनटी की क्षमताओं के साथ विलय कर दिया जाता है. जैसा कि पहले उल्लेख किया गया है, OCO मूल रूप से इंटेंजिएबल वॉरफेयर अर्थात अमूर्त युद्ध का एक विकासवादी पहलू है, जो ईडबल्यू और ईएमएस में संचालन को कवर करता है. युद्ध के मैदान में वर्चस्व बनाए रखने की तलाश में का दुनिया भर की सेनाओं, विशेष रूप से चीन जैसे भारत का सामना करने वाली सेनाओं ने अपनी प्रतिकारक साइबर युद्ध क्षमताओं में भारी निवेश करते हुए इन क्षमताओं को तेज़ी से मज़बूत किया हैं.[55]इंटीग्रेटेड एयर डिफेंस सिस्टम्स (आईएडीएस) के खिलाफ़ साइबर हमलों की भूमिका पर विचार करें. ग्राउंड-बेस्ड एयर डिफेंस सिस्टम्स (जीबीएडीएस) भी साइबर हमलों की चपेट में हैं.

OCO और साइबर स्पेस की प्रकृति अन्य डोमेन के साथ इंटरसेक्ट अर्थात एक दूसरे को काटती अथवा प्रतिच्छेद करती है. उन्हें डोमेन-विशिष्ट शर्तों में देखने के कारण OCO को युद्ध के अन्य क्षेत्रों के साथ इंटरसेक्शन अर्थात प्रतिच्छेदन के माध्यम से ले जाने की संभावना कम हो जाती है.

सभी आईएडीएस और जीबीएडीएस, जिनमें कई भारतीय भी शामिल हैं, कंप्यूटर से जुड़े हुए हैं. कुछ उदाहरणों में कमांड एंड कंट्रोल (सी एंड सी) इज़रायली स्पाइडर एयर डिफेंस सिस्टम (एडीएस) – शॉर्ट रेंज (एसआर) और मीडियम रेंज (एमआर) भारतीय वायु सेना (आईएएफ) या आकाश एडीएस द्वारा संचालित, इसके अलावा आईएएफ द्वारा संचालित और भारतीय सेना (आईए) की और से संचालित एडीएस के लेटेस्ट जेनरेशन अर्थात नवीनतम पीढ़ी (एनजी) संस्करण शामिल हैं. भारतीय सशस्त्र सेवाएं मानक-अंक वाले रेडियो, उपग्रह संचार, और नागरिक या दोहरे उपयोग वाले दूरसंचार पर ही सबसे अधिक निर्भर रहतीं हैं.[56]संचार के ये सभी साधन शत्रुतापूर्ण साइबर पैठ के प्रति संवेदनशील हैं, विशेष रूप से डबल्यूटीसी के तहत तैनात पीएलए सामरिक सहायता बल (पीएलएएसएसएफ) और पीएलए सेना (पीएलएए) के द्वारा इन पर खतरा मंडराता रहता है. इसके विपरीत, पीएलए ज्वाइंट लॉजिस्टिक्स सपोर्ट फोर्स (पीएलएजेएलएसएफ) के साथ-साथ लॉजिस्टिक्स इकाइयों का डिजिटलीकरण और कम्प्यूटरीकरण, जो तिब्बती स्वायत्त क्षेत्र (टीएआर) में पीएलएएके लिए संगठित हैं,[57]भारत के लिए OCO संचालन के लिए लक्ष्य-समृद्ध अवसर मुहैया करवाते हैं.

इसके विपरीत, जैसा कि पहले उल्लेख किया गया है, साइबर हमले के लिए जमीन तैयार करने में हमलावर इकाई या देश की और से पहले अर्थात पूर्व में की गई जासूसी अहम भूमिका अदा करती है. यह मार्च और अप्रैल 2022 में चीन-भारतीय सीमा के साथ-साथ स्टेट लोड डिस्पैच सेंटर (एसएलडीसी) वाले बिजली ग्रिड से चीनी रेडइको समूह की जासूसी और सूचना संग्रह करने के मामले में पहले ही देखा जा चुका है.[58]हालांकि, साइबर जासूसी साइबर हमला या OCO नहीं है, लेकिन इससे साइबर हमले या OCO के लिए जमीन तैयार करने में मदद मिल सकती है. दरअसल, रेडइको का उत्तराखंड और लद्दाख में बिजली आपूर्ति का ख़ुफिया संग्रह, इसका समर्थन करने वाले साइबर नेटवर्क की प्रकृति का निर्धारण करने के उद्देश्य से जुड़ा हुआ था. उस साइबर जासूसी का लक्ष्य लद्दाख में वास्तविक नियंत्रण रेखा (एलएसी) के करीब आईए के कमांड सेंटरों को बिजली की आपूर्ति करने वाली बिजली सुविधाएं ही थी. यह संभावित रूप से एक उपस्थिति-आधारित ऑपरेशन था जो कि कई महीनों तक सीमित हमलों से युक्त एक दीर्घकालिक ख़ुफिया प्रयास का हिस्सा है.

अभी ऐसे और प्रयास हो सकते हैं. यह सभी साइबर ख़ुफिया प्रयास पीएलएएसएसएफ द्वारा OCO को अक्षम करने और आईए के कमांड नोड्स के खिलाफ़ पीएलएए और डबल्यूटीसी के आगे तैनात बलों के साथ एम्बेडेड अर्थात अंतर्निहित संगठित साइबर-हमला इकाइयों के रूप में भारत-चीन युद्ध की स्थिति में फलदायी साबित हो सकते हैं. ये उनकी प्रतिक्रिया को असंगत और असंगठित बना देंगे और इस तरह आईए के मोबाइल और स्थिर लक्ष्यों के खिलाफ़ चीन के भौतिक या गतिज हमलों के लिए जमीन तैयार करेंगे. एसएलडीसी जिन साइबर या कम्प्यूटरीकृत नेटवर्क पर निर्भर हैं, उनकी प्रमुख विशेषताओं के बारे में जानकारी को मैप करने और एकत्र करने की कोशिश चीनी हैकर्स के इस साइबर प्रयास के माध्यम से की गई थी. यहां तक किरेडइकोसमूहद्वाराकियागयासाइबरहमला, जिसे भारत सरकार ने विफल करने का दावा किया था, संभवतः एक सीमित जांच थी, जिसका उद्देश्य भारत के साइबर नेटवर्क की प्रतिक्रिया और रक्षात्मक सुरक्षा का परीक्षण करना था, जिसे महत्वपूर्ण बुनियादी ढांचे की सुरक्षा के लिए तैयार किया गया है.[59]

पीएलएजेएसएफ चीन के बेइदोऊ (BeiDou) सैटेलाइट नेविगेशन (SatNav) सिस्टम पर महत्वपूर्ण रूप से निर्भर रहते हुए सटीक सैन्य तंत्र जुटाने का प्रयास कर रहा है.[60]जेएलएसएफ समय पर शीघ्र और सटीक सैन्य तंत्र पाने के लिए एक क्लाउड प्लेटफॉर्म, कई डेटाबेस और विभिन्न प्रकार के नेटवर्क भी विकसित कर रहा है.[61]जब यह पूरी तरह से कार्यान्वित हो जाएगा, तो उम्मीद की जाती है कि यह जेएलएसएफ सैन्य तंत्र प्रणाली के कमांड और कंट्रोल (C2) को लड़ाई में एक सामान्य ऑपरेटिंग तस्वीर मुहैया करवाएगा.[62]भले ही जेएलएसएफ, डबल्यूटीसी के तहत आने वाले टीएआर उतना सक्रिय न हो, लेकिन पीएलएए द्वारा संचालित सभी सैन्य तंत्र इकाइयां फिर चाहे वह रेल या सड़क डिपो से जुड़ी हों, हथियारों और आपूर्ति को ले जाने वाले वाहनों के रखरखाव की ज़रूरतें, एलएसी के साथ तैनात इकाइयों को आगे बढ़ाने के लिए और विभिन्न प्रकार के रसद मिशनों के काम आने वाले वाहनों के लिए ईंधन मुहैया कराने वाले सब तंत्र एक व्यापक डिजीटल नेटवर्क पर निर्भर करते हैं. ऐसे में यह विशेष रूप से लड़ाई की स्थिति में OCO पर अमल करने का अवसर पैदा करता है.

साइबर हमले के लिए जमीन तैयार करने में हमलावर इकाई या देश की और से पहले अर्थात पूर्व में की गई जासूसी अहम भूमिका अदा करती है. यह मार्च और अप्रैल 2022 में चीन-भारतीय सीमा के साथ-साथ स्टेट लोड डिस्पैच सेंटर (एसएलडीसी) वाले बिजली ग्रिड से चीनी रेडइको समूह की जासूसी और सूचना संग्रह करने के मामले में पहले ही देखा जा चुका है.

नतीजतन, मैलवेयर का उपयोग करके संचार और सी 2 नेटवर्क का प्रवेश सैन्य तंत्र नोड्स, आईएडीएस और जीबीएडीएस के प्रभावी संचालन को बाधित किया जा सकता है. हमले को रेडियो फ्रीक्वेंसी (आरएफ) के रूप में अंजाम दिया जा सकता है, जो मुख्य रूप से साइबर और इलेक्ट्रॉनिक युद्ध संचालन को मिलाने वाली एक इलेक्ट्रॉनिक क्रिया है.[63]उदाहरण के लिए, अमेरिका ने ईरानी रॉकेट और मिसाइल सिस्टम को निष्क्रिय करने के लिए विशेष रूप से साइबर साधनों का उपयोग किया था. यह कार्रवाई यूएस साइबर कमांड (यूएससाइबरकॉम) द्वारा 2019 में निष्पादित की गई थी.[64] ईरानी मिसाइल बलों को अक्षम करने वाले हमले को अंजाम देने से पहले यूएससाइबरकॉम को हफ्तों की योजना बनानी पड़ी थी.[65]

हालांकि, इसे भारतीय सैन्य योजनाकारों के लिए एक चेतावनी के रूप में भी देखा जाना चाहिए कि एक सफल साइबर हमले पर अमल करने के लिए गुटनिरपेक्ष 2.0 में दिए गए सुझाव की तरह अगर महत्वपूर्ण पूर्व योजना के बगैर हमले की कोशिश की गई तो ऐसा करना बेहद कठिन ही होगा. साइबर हथियार, लगातार चलने वाली प्रक्रिया का एक उत्पाद है जिसमें निराधार अथवा अवास्तविक सकारात्मकता का कठोर परीक्षण शामिल होता है.[66]इसके लिए जैसा कि एक विशेषज्ञ ने कहा है कि एकमात्र योग्य कारक यह है कि यदि भारत रूसियों के रूप में साइबर युद्ध क्षमताओं या घातक मैलवेयर का एक बड़ा भंडार बना लेता है. भले ही रूस के पास यह हथियार अभी भी संभावित रूप से उपलब्ध है या उसके पास इसके होने की बहुत संभावना है. यह और बात है कि यूक्रेन में रूसी सेना को फिलहाल झटके लग रहे है. यूक्रेन के साथ वर्तमान में और पश्चिम के साथ आम तौर पर चल रहे टकराव में रूस की अपनी OCO क्षमताओं का उपयोग करने की अनिच्छा ही इस मामले में एकमात्र योग्यता कारक होगी.[67]

भारत को भी, OCO क्षमताओं का एक बड़ा भंडार विकसित करना पड़ सकता है. लेकिन वह इसे पाकिस्तान या चीन के खिलाफ़ इस्तेमाल नहीं कर सकता है. क्योंकि यह पाकिस्तानी सेना द्वारा प्रायोजित आतंकवादी हमले के बाद प्रभावी साबित नहीं हो सकता है. ऐसा इसलिए भी है क्योंकि पाकिस्तान का भारतीय साइबर प्रतिक्रिया के प्रति अधिक सतर्क होने की संभावना है, ऐसे में इसकी प्रभावशीलता पर भी असर पड़ेगा.दूसरी ओर, यह तब किया जा सकता है जब भारतीय हैकर्स दुश्मन नेटवर्क, चाहे पाकिस्तान का हो या चीन का, में दुश्मन को भारतीय हैकरों के घुसने का पता न चले और उनके पास लक्ष्य के खिलाफ़ हमला करने के लिए पेलोड अर्थात हथियार भी आसानी से उपलब्ध रहे.

पाकिस्तानी हथियार प्रणाली, कमांड नोड, या चीनी या पाकिस्तानी सैन्य प्रतिष्ठान के कंप्यूटर नेटवर्क के खिलाफ़ किसी भी भारतीय साइबर हमले को बेअसर करने या OCO में उपयुक्त साइबर हथियार को अनपेक्षित तरीके से व्यवहार करने के लिए मजबूर करने के लिए चीन या पाकिस्तान को केवल एक सॉफ्टवेयर पैच की आवश्यकता होगी.

शत्रु वायु रक्षा को दबाने (एसईएडी) के लिए मैलवेयर को आईएडीएस और जीबीएडीएस के कंप्यूटर नेटवर्क और सी2 सिस्टम में डाला जा सकता है. यूएस एयर फोर्स (यूएसएफए) के ईसी-130 कम्पास कॉल इलेक्ट्रॉनिक अटैक प्लेन ने इलेक्ट्रॉनिक और साइबर-हमले दोनों देने की क्षमता को समायोजित कर दिया है.[68]ईसी-130 एक एयरबोर्न अर्थात विमानस्थ प्लेटफॉर्म है. अमेरिकी सेना साइबर इलेक्ट्रोमैग्नेटिक एक्टिविटीज (सीईएमए) का नाम देकर यह दावा करती है कि यह सीईएमए के बीच इंटरसेक्शन अर्थात प्रतिच्छेदन का प्रतिनिधित्व करता है. इससे इलेक्ट्रॉनिक और साइबर हमले दोनों ही किए जा सकते हैं. यूएसएफए एक आरसी-135 वी/डब्ल्यू रिवेट संयुक्त टोही विमान भी संचालित करता है, जो साइबर हमले के निष्पादन के लिए सिग्नल को भौगोलिक रूप से खोजने और टोही ख़ुफिया जानकारी मुहैया करवाने में सक्षम होता है.[69]ईसी-130 का उद्देश्य हमला करने के लिए आरसी-135 वी/डब्ल्यू रिवेट ज्वाइंट एयरक्राफ्ट अर्थात विमान की ओर से उपलब्ध करवाई गई ख़ुफिया जानकारी का उपयोग करना है. कम्पास कॉल सिस्टम, इलेक्ट्रॉनिक और साइबर डोमेन के बीच फ्यूजन अर्थात मिश्रण से बनाई गई ओवरलैपिंग अर्थात अतिव्यापी स्थितियों का फायदा उठाता है. यूएस कांग्रेसनल रिसर्च सर्विस (सीआरएस) 2019 की रिपोर्ट के अनुसार: ‘‘ईसी-130एच कम्पास कॉल का इस्तेमाल आम तौर पर दुश्मन के रडार और संचार को जाम करने के लिए किया जाता है. हालांकि, हाल के वर्षो में इसका उपयोग कम्प्यूटर कोड [साइबर-अटैक] को रेडियो फ्रीक्वेंसी का उपयोग करके वायरलेस उपकरणों में प्रसारित करने के लिए किया गया है.[70]अमेरिकियों ने ग्राउंड बेस्ड एयर डिफेंस सिस्टम (जीबीएडीएस) और इंटीग्रेटेड एयर डिफेंस सिस्टम (आईएडीएस) के खिलाफ़ साइबर हमले करने के लिए सूटर नेटवर्क का उपयोग किया.[71]

भारत को भी, OCO क्षमताओं का एक बड़ा भंडार विकसित करना पड़ सकता है. लेकिन वह इसे पाकिस्तान या चीन के खिलाफ़ इस्तेमाल नहीं कर सकता है. क्योंकि यह पाकिस्तानी सेना द्वारा प्रायोजित आतंकवादी हमले के बाद प्रभावी साबित नहीं हो सकता है.

प्रतिकारक जवाबी हवाई-हमलों के लिए साइबर-हमलों को नियोजित करने की अनिवार्यता अन्य देशों के साथ-साथ यूनाइटेड किंगडम (यूके) को भी पसंद आने लगी है.[72]ब्रिटिश सेना (बीए) अपने लैंडसीकर कार्यक्रम को पुनर्जीवित करने का प्रयास कर रही है, जो इलेक्ट्रॉनिक समर्थन को क्रियान्वित करने में सक्षम है, लेकिन उसमें इलेक्ट्रॉनिक हमला करने की क्षमता नहीं है. इसे उसकी खामी माना जाता है. बजटीय मुद्दों के बावजूद युद्ध के मैदान में सामरिक और परिचालन स्तरों पर साइबर ऑपरेशन किए जा रहे हैं. लेकिन बीए में सीडब्ल्यू क्षमता का भी अभाव है, जिसे वह आवश्यक समझता है.[73]

भारतीय सेना के पास अपनी संयुक्त एकीकृत मोबाइल इलेक्ट्रॉनिक युद्ध क्षमता मौजूद है. यह ईडब्लू प्रणाली भारतीय सेना और रक्षा अनुसंधान विकास संगठन (DRDO) के बीच एक संयुक्त उद्यम के हिस्से के रूप में निर्मित अपनी तरह की सबसे बड़ी प्रणाली है. डीआरडीओ के अनुसार यह विशेष रूप से सामरिक मिशनों के लिए जैमिंग और इलेक्ट्रॉनिक हमले जैसे कार्य और प्रदर्शन करने में सक्षम है.[74]हालांकि, संयुक्त ईडब्लू क्षमता को सीडब्ल्यू क्षमता रखने के लिए नहीं जाना जाता है.[75]सीडब्ल्यू और ईडब्लू के बीच पूरकताओं को एक भूमि-आधारित मोबाइल इकाई में सम्मिश्रित करना प्रमुख आवश्यकता है, जिसकी वर्तमान में भारत में कमी देखी जा रही है.[76]

इस बीच,इज़रायलियों ने सितंबर 2007 में सव्रेलांस अर्थात निगरानी रडार के खिलाफ़ एक साइबर हमला किया, जिससे लड़ाकू विमानों को अल-किबर में सीरियाई परमाणु साइट के खिलाफ़ दिए गए लक्ष्य को नष्ट करने में सक्षम बनाया गया था. हालांकि इज़रायली हमले का एक बड़ा हिस्सा सीक्रेसी अर्थात गोपनीयता में डूबा हुआ है, लेकिन साइबर विशेषज्ञों के बीच इस बात पर आम सहमति है कि इज़रायलियों ने एक हवाई मंच से इस सफल साइबर हमले को अंजाम दिया था.[77]इज़रायली साइबर हमले ने इजरायली विमान के पास आने वाले रडार ट्रैक के बारे में भ्रामक या गलत जानकारी प्रदान की थी. इसी कारण इज़रायल, इलेक्ट्रॉनिक और काइनेटिक अर्थात गतिज हमले के समानांतर यह हमला करने में सफल हो गया.[78]भारत को साइबर हमले करने के लिए हवाई क्षमताओं का विकास और अधिग्रहण करना चाहिए. इसी बात को इस लेख को तैयार करते वक्त कई साइबर सैन्य विशेषज्ञों ने लेखक के साथ अपनी बातचीत में अनिवार्य रूप से स्पष्ट किया है.[79]

ईडब्लू और सीडब्ल्यू को जोड़ने वाली अन्य ग्राउंड अर्थात भूमि अधारित और वाहन पर फिट होने वाली क्षमताएं मौजूद हैं. उदाहरण के लिए ब्रिटिश सेवा का लैंडसीकर अधिग्रहण ईडब्लू और सीडब्ल्यू क्षमताओं को एक बख्तरबंद वाहन में संयोजित करने के लिए तैयार है. इसमें बीए का बॉक्सर बख्तरबंद वाहन अथवा अमेरिकी सेना का टीएलएस बख्तरबंद वाहन शामिल हैं.[80]सीईएमए इलेक्ट्रोमैग्नेटिक और साइबर डोमेन अर्थात क्षेत्र में प्रभुत्व बनाए रखने के अमेरिकी और ब्रिटिश प्रयासों का अभिन्न अंग है.[81]

भारतीय सेना के पास अपनी संयुक्त एकीकृत मोबाइल इलेक्ट्रॉनिक युद्ध क्षमता मौजूद है. यह ईडब्लू प्रणाली भारतीय सेना और रक्षा अनुसंधान विकास संगठन (DRDO) के बीच एक संयुक्त उद्यम के हिस्से के रूप में निर्मित अपनी तरह की सबसे बड़ी प्रणाली है. डीआरडीओ के अनुसार यह विशेष रूप से सामरिक मिशनों के लिए जैमिंग और इलेक्ट्रॉनिक हमले जैसे कार्य और प्रदर्शन करने में सक्षम है.

युद्ध के सामरिक स्तर पर जहां विभिन्न डोमेन अर्थात क्षेत्रों में ऑपरेशन चल रहे होते हैं, घटनाएं तेज़ी से घटती हैं और गतिशील होती हैं. ऐसे में साइबर माध्यम से प्रतिकारक कार्रवाई की आवश्यकता पड़ती है. फिर भी, सभी स्थितियों में साइबर डोमेन में तीव्र प्रतिकारक कार्रवाई की अपनी सीमाएं होती हैं. सीईएडी के लिए एक नेटवर्क को ध्वस्त करने के लिए साइबर हथियारों या साइबर हमलों को अच्छी तरह से तैयार करने की जरूरत है.इसी प्रकार ऐसे मामलों में जहां इलेक्ट्रॉनिक हमला, साइबर हमले को राहत देने या छुपाने वाले हमले के रूप में कार्य करता है, जैसा कि उत्तरी सीरिया में टेल अयाब में सीरियाई के जमीन आधारित हवाई निगरानी रडार के खिलाफ़इज़रायली हमले के मामले में देखा गया था. इन मामलों में भी इज़रायल के विशेष अभियान बल (एसओएफ) या सीरियाई डीप कवर एजेंटों ने जिस पर रडार निर्भर कर रहा था उसमें कोई मैलवेयर प्रत्यारोपित किया हो होगा या उस सॉफ्टवेयर की विशेषताओं की पर्याप्त जानकारी मुहैया करवाई होगी, जिसने इस साइबर हमले को संभव और सक्षम बनाया था.[82] ऐसा माना जाता है कि इज़रायलियों ने रडार को निष्क्रिय करने के लिए एक किल स्विच का इस्तेमाल किया था. इस कारण सीरियाई लोगों को वह इज़रायली विमान नहीं दिखाई दिया, जिसने अल किबर में परमाणु सुविधा पर हमला किया था.[83]यह अनुभवजन्य डेटा भारतीय सैन्य योजनाकारों के लिए इन क्षमताओं को विकिसत करने और इसमें निवेश करने का निर्णय लेने के लिए महत्वपूर्ण साबित हो सकता है. विशिष्ट चीनी और पाकिस्तानी सैन्य लक्ष्यों, फिर चाहे वे लक्ष्य स्थिर अथवा मोबाइल हो, को ईडब्लू और सीडब्ल्यू क्षमताओं के मिश्रण का उपयोग करके उनका विनाश किया जा सकता है.

अत: साइबर साधन हमेशा प्रभावी नहीं हो सकते. हालांकि प्रतिकारक साइबर कार्रवाई को आगे बढ़ाने के लिए भारी दबाव होगा, क्योंकि किसी हमले को गति और चोरी या गोपनीयता के साथ निष्पादित करने की आवश्यकता होती है. ये सारी बातें ही तो आश्चर्य के घटक तत्व होते हैं.[84]ऐसा केवल इसलिए किया जाना चाहिए क्योंकि टार्गेट अर्थात लक्ष्य किए जाने वाले नेटवर्क को होने वाले आकस्मिक साइबर हमले से बचाया जा सकता है. इसी स्थिति में लक्ष्य नेटवर्क की विशेषताओं को समझने के लिए पूर्व सूचना या साइबर जासूसी या ख़ुफिया जानकारी का होना महत्वपूर्ण है, ताकि लक्ष्य के नेटवर्क को नष्ट करने के लिए कोड को डिजाइन करने में आसानी हो. यदि साइबर हथियार अच्छी तरह से डिज़ाइन किया गया है और इसे डिफेंडर अर्थात बचावकर्ता द्वारा नहीं देखा गया है, तो फॉलो-ऑन अर्थात आगे के हमले को औचक हमले के रूप में करते हुए दुश्मन को आश्चर्य में डालकर इसका लाभ उठाया जा सकता है. हालांकि, एक सॉफ्टवेयर पैच, या लक्ष्य के भीतर सॉफ्टवेयर और हार्डवेयर में एक अपडेट अर्थात अद्यतन, हमलावर मैलवेयर को बेकार बना सकता है और इसे अनपेक्षित तरीके से व्यवहार करने पर मजबूर कर सकता है या लक्ष्य को नष्ट करने के लिए भेजे गए मैलवेयर को अप्रभावी बना सकता है.[85]नतीजतन, साइबर-हमले समय के प्रति संवेदनशील होते हैं: वे उस वक्त प्रभावी होते हैं, जब पहले से अच्छी योजना बनाई जाती है. लेकिन वे उस स्थिति में कम प्रभावी होते है ‘‘जब किसी संकट पर प्रतिक्रिया के रूप में इसका उपयोग किया जाता है, क्योंकि इसकी तैयारी करने में लगा वक्त बेहद कम मिल पाता है.’’[86]

यह बिंदु गुट निरपेक्ष 2.0 की सिफारिश को भी पूरा करेगा: इसके अनुसार भारत के विरोधियों, विशेष रूप से पाकिस्तान की ओर से किसी भी हमले की वजह से उत्पन्न होने वाले संकट का मुक़ाबला करने के लिए भारत को साइबर शक्ति का उपयोग करना चाहिए. हालांकि, जैसा कि पहले ही उल्लेख किया गया है, प्रतिकार और प्रतिक्रिया में समयाभाव एक प्रभावी साइबर जवाब देने के प्रयास को बाधित कर सकता है. यह स्थिति ‘गुटनिरपेक्षता 2.0’ में प्रस्तावित सुझाव के ठीक विपरीत है. लेकिन जब तक, भारत पहले से ही पाकिस्तानी या चीनी साइबर सैन्य नेटवर्क या उनके ग्राउंड-आधारित निगरानी रडार और आईएडीएस से जुड़े कम्प्यूटर सिस्टम में उपस्थिति सुनिश्चित नहीं करता और जब तक एक ऐसा साइबर कोड विकिसत नहीं करता जो उनके रडार को गुमराह कर सकता है, तब तक पाकिस्तानियों या चीनियों के खिलाफ़ उन्हें आश्चर्यचकित करते हुए भारत हमला करने में सक्षम नहीं होने वाला है. जब साइबर शक्ति का उपयोग अन्य उपकरणों के संयोजन में किया जाता है, तब ही सैन्य शक्ति सायनरजेस्टिक अर्थात ‘‘सहक्रियाशील’’ हो सकती है.[87]

अन्य मामलों में, उदाहरण के तौर पर भारत भले ही पाकिस्तान के पंजाब प्रांत के बिजली ग्रिड को सफलतापूर्वक लक्षित करता है, लेकिन उसे इसके लिए पहले इस बारे में महत्वपूर्ण पूर्व ज्ञान की आवश्यकता होगी, जिस पर कि वह पावर ग्रिड कम्प्यूटर नेटवर्क पर निर्भर करता है. भारतीय साइबर सैन्य योजनाकारों का मुख्य लक्ष्य पाकिस्तानी सेना के महत्वपूर्ण सी2 प्रतिष्ठानों को ऊर्जा की आपूर्ति करने वाले और OCO के सफल संचालन के लिए महत्वपूर्ण पावर ग्रिड होना चाहिए. भारतीय सैन्य योजनाकारों के लिए पाकिस्तान शायद चीन जितनी बड़ी साइबर चुनौती नहीं है.[88]हालांकि, भारत की साइबर सैन्य चुनौती को बढ़ाने वाला एक प्रमुख कारण चीन और पाकिस्तान के बीच साइबर क्षेत्र में संभावित मिलीभगत है, जो अनिश्चित बनी हुई है.[89]

IV.साइबर, इलेक्ट्रॉनिक और अंतरिक्ष शक्ति: रक्षात्मक साइबर युद्ध की सीमाएं

साइबर शक्ति महत्वपूर्ण तरीकों से अंतरिक्ष प्रौद्योगिकी को इंटरसेक्ट करती है. अंतरिक्ष यान की परिक्रमा के प्रदर्शन को बाधित करने के लिए काउंटरस्पेस मिशनों में साइबर युद्ध और इलेक्ट्रॉनिक युद्ध दोनों का उपयोग किया जा सकता है.[90]यह साफ करने के लिए पर्याप्त साक्ष्य मौजूद हैं कि अंतरिक्ष संपत्ति और उनके जमीनी खंड के खिलाफ़ साइबर हमला कैसे शुरू किया जा सकता है. अंतरिक्ष नेटवर्क में तीन विशिष्ट तत्व होते हैं जो साइबर हमले के प्रति संवेदनशील होते हैं: अपलिंक, डाउनलिंक और सैटेलाइट-टू-सैटेलाइट हमले. साइबर हमले उनके जमीनी नियंत्रण खंडों और कक्षा में स्थित उपग्रहों के बीच अपलिंक संचार को बाधित कर सकते हैं; डाउनलिंक के मामले में उपग्रह-उत्पन्न इंटरनेट सेवा के बीच संचार इस हद तक सेवा से बाधा का अनुभव कर सकता है कि हैकर्स दूरसंचार उपग्रहों से इंटरनेट सेवा को इंटरसेप्ट अर्थात अलग करके बाधित कर सकते हैं. हैकर्स ग्लोबल पोजिशिनंग सैटेलाइट (जीपीएस) सिस्टम से संकेतों को जाम और स्पूफ भी कर सकते हैं.[91]डेटा को सैटेलाइट डाउनलिंक्स से ग्राउंड स्टेशनों और सेना द्वारा उपयोग किए जाने वाले टर्मिनलों से भी करप्पटेड अर्थात खराब किया जा सकता है.

अत: साइबर साधन हमेशा प्रभावी नहीं हो सकते. हालांकि प्रतिकारक साइबर कार्रवाई को आगे बढ़ाने के लिए भारी दबाव होगा, क्योंकि किसी हमले को गति और चोरी या गोपनीयता के साथ निष्पादित करने की आवश्यकता होती है. ये सारी बातें ही तो आश्चर्य के घटक तत्व होते हैं.

सैटेलाइट-टू-सैटेलाइट हमले में भी साइबर साधनों का इस्तेमाल किया जा सकता है. हमले को उपग्रह संवेदकों और उप-प्रणालियों के खिलाफ़ उस वक्त निर्देशित किया जा सकता है, जब हमलावर उपग्रह लक्ष्य उपग्रह के निकट या दृष्टि रेखा (एलओएस) में आ जाता है.[92]इस बाद के मामले में अब तक कोई वास्तविक या विशिष्ट उदाहरण उपलब्ध नहीं हैं, लेकिन कुछ विश्लेषकों ने आने वाले दशक में प्रमुख अंतरिक्ष यात्री देशों द्वारा विकास और उपयोग को देखते हुए इस परिदृष्य की कल्पना करते हुए इसमें मौजूद संभावना की जांच की है.[93]इसके बावजूद कि सैन्य उपग्रह सुरक्षित होते है और उन्हें साइबर हमलों से बचाने वाले एनक्रिप्टेड अर्थात गुढ़ संचार का उपयोग करते हैं, वे कमज़ोर ही रहते हैं.

उदाहरण के लिए, रूस ने उत्तरी अटलांटिक संधि संगठन (एनएटीओ) की उपग्रह क्षमताओं को लक्षित करने के लिए इलेक्ट्रॉनिक और साइबर युद्ध दोनों का ही मिश्रण करते हुए इसका उपयोग किया है.[94]उसने बाल्टिक्स में समुद्री अभ्यास और सैनिकों के व्यक्तिगत उपकरणों के दौरान लिथुआनियाई सैनिकों के मोबाइल फोन भी हैक किए हैं. नाटो की सैन्य क्षमता अंतरिक्ष-जनित संपत्ति पर गंभीर रूप से निर्भर है, अत: रूस उपग्रह संचार को जाम करने में सफल हो जाता है. कुछ पश्चिमी विश्लेषणों का मानना हैं कि साइबरस्पेस और अंतरिक्ष के बीच एक ‘‘क्रॉसओवर’’ है, अर्थात बचाव की तुलना में प्रतिकार करना आसान है.[95]रूस के सामने यूक्रेन में मौजूदा परिचालन चुनौतियों के बावजूद, रूसियों ने दिखा दिया है कि OCO सैन्य रणनीति के अभिन्न अंग हैं. यह पूर्वगामी विश्लेषण इस बात को रेखांकित करता है कि रक्षात्मक साइबर उपायों पर प्रीमियम अर्थात अधिमूल्य की अपनी सीमाएं हैं.

चीन ने पहले ही पीएलएएसएसएफ के रूप में एक एकीकृत सेवा स्थापित कर ली है, जिसमें एकीकृत इलेक्ट्रॉनिक, साइबर और अंतरिक्ष युद्ध क्षमताएं हैं. यह ईडब्लू, साइबर और अंतरिक्ष डोमेन में प्रौद्योगिकियों का लाभ उठाने वाली क्षमताओं को बनाने में अत्यधिक प्रभावी रहा है, जो कि ईएमएस में प्रतिकारक सैन्य मिशनों के लिए नियोजित किया जाएगा अर्थात काम में लिया जाएगा.

प्रतिकारक साइबर सैन्य क्षमताओं के लिए भारत को क्या चाहिए?

- यातायात विश्लेषण और निजी नेटवर्क:भारतीय सशस्त्र सेवाओं, विशेष रूप से भारतीय सेना (आईए) को सेवा अर्थात सेना की यातायात विश्लेषण क्षमताओं में निवेश करने और इसे विकिसत करने की जरूरत है. नेटवर्क के माध्यम से डेटा और संचार के संचलन को समझने और उसका आकलन करने के लिए ट्रै़फिक विश्लेषण महत्वपूर्ण है. ट्रै़फिक विश्लेषण, जिसे नेटवर्क ट्रै़फिक विश्लेषण (एनटीए) के रूप में भी जाना जाता है, वह प्रक्रिया है जिसके द्वारा डेटा के संचार पैटर्न का पता लगाया जाता है, उसे इंटरसेप्ट किया जाता है, रिकॉर्ड किया जाता है और खतरों की पहचान करने और उनका जवाब देने के लिए विश्लेषण किया जाता है. नेटवर्क के खिलाफ़ हमले कई तरह से प्रकट हो सकते हैं. जैसे कि फाइबर ऑप्टिक केबल को भेदा जा सकता है और साइफर टेक्स्ट सांकेतिक शब्दों से प्लेन टेक्स्ट की जानकारी हासिल की जा सकती है. इसके अलावा भी हमलों के प्रकार हैं: छिपकर बातें सुनना, जिसमें अवैध अथवा गुप्त रूप से बात सुनना शामिल है; स्पूफिंग, जो वास्तविक प्रक्रिया और उपयोगकर्ता की तुलना में खुद को अधिक विशेषाधिकार प्राप्त और विश्वसनीय स्रोत के रूप में गौरवान्वित करता है;[96]डेटा रिले, या डेटा का अवरोधन जिसे हमलावर बाद में उपयोग कर सकता है; और सेवा से इंकार, अर्थात उपयोगकर्ता या संस्था को किसी सेवा या ऐसे संसाधन से वंचित रखना, जिसका वे उपयोग करने की अपेक्षा करते हैं. यह कम्प्यूटर नेटवर्क की फाइलों तक पहुंच को रोकने और डेटा को मिटाने जैसा भी हो सकता है.[97]

आईए की एनटीए क्षमताएं कमज़ोर हैं और उन्हें मज़बूत करने की आवश्यकता होगी.[98]निजी नेटवर्क के मामले में, जिसकी पहुंच केवल कुछ मुट्ठी भर उपयोगकर्ताओं तक ही सीमित और एनक्रिप्टेड है, भारतीय सेना, विशेष रूप से आईए द्वारा 5जी तक़नीक को अपनाने के साथ, मिशन आवश्यकताओं को पूरा करने के लिए उपयोग के चार मुख्य क्षेत्रों की आवश्यकता होगी: 1) वे जो युद्धक्षेत्र कमान और नियंत्रण (सी2) से सम्बंधित हों; 2) वे जिनमें सैन्य प्रशिक्षण अभ्यास शामिल हैं; 3) जो लॉजिस्टिक्स अर्थात सैन्य तंत्र सहायता मिशन से जुड़े हैं; और 4) सैन्य उपकरणों और संचालन हथियार प्रणालियों को चलाने और समर्थन करने के उपयोग में आने वाले हो.[99]इन मिशन क्षेत्रों में से प्रत्येक की अलग-अलग ट्रांसमिशन अर्थात पारेषण और कम्युनिकेशन अर्थात संचार आवश्यकताएं होंगी. 5जी तक़नीक का उपयोग करने वाले कार्य और संरचना की आवश्यकताएं भी प्रत्येक मिशन क्षेत्र के लिए अलग-अलग होंगी और 5जी तक़नीक का उपयोग करके उनके लिए विशिष्ट निजी या एनक्रिप्टेड नेटवर्क विकिसत करने की आवश्यकता होगी. 5जी ने पहले ही अपनी ताकत साबित कर दी है और 4जी के मुकाबले यह एक महत्वपूर्ण बदलाव का प्रतिनिधित्व करता है, क्योंकि यह कम लेटेन्सी अर्थात विलंबता, उच्च गति और सघन संचार दर प्रदान करता है.[100] 5जी के साथ या उसके बिना, आईए के निजी नेटवर्क कमज़ोर बने रहेंगे और उन्हें मज़बूत करने की आवश्यकता होगी.[101]

- प्रशिक्षित कार्यबल:OCO के संचालन के लिए भारतीय सेना के पास पर्याप्त संख्या में प्रशिक्षित कर्मचारी अथवा अफसर नहीं हैं.[102]सिविलियन डोमेन से हैकर्स की भर्ती किए जाने की आवश्यकता है, लेकिन इसके साथ अपने निहितार्थ जुड़े हैं.[103]यदि सशस्त्र सेवाओं, विशेष रूप से आईए को नागरिक क्षेत्र से भर्ती करनी पड़ी, तो इन हैकरों को एक विशिष्ट उद्देश्य और मिशन को पूरा करने के लिए कुछ सैन्य मांगों को आत्मसात करना होगा. असैनिक हैकर्स का उपयोग करने से उनकी तकनीकी दक्षता का लाभ लिया जा सकता है. वे भारतीय राज्य को डिनाएबिलिटी अर्थात खंडन और गुमनामी के रूप में कवर भी देते हैं. वे आईए की परिचालन आवश्यकताओं के आधार पर OCO तैयार और उसे लॉन्च कर सकते हैं और दुर्भावनापूर्ण कोड या मैलवेयर विकिसत कर सकते हैं. चीनी सेना के सी2 नेटवर्क, हथियार प्रणाली और सैन्य तंत्र समर्थन प्रणाली जैसे विरोधियों के एनक्रिप्टेड नेटवर्क को भेदने की चुनौतियों और मांगों को नागरिक क्षेत्र में युवा भारतीय हैकरों के लिए प्रेरणा के रूप में काम करना चाहिए. महू में स्थित मिलिट्री कॉलेज ऑफ़ टेलीकॉम इंजीनियरिंग (एमसीटीई), कॉर्प्स ऑफ़ सिग्नल (सीओएस) के साथ मिलकर युवा तकनीकी विशेषज्ञों की पहचान करने में अग्रणी संस्था हो सकती है, जिनके कौशल का उपयोग विशिष्ट OCO-संबंधित कार्यों और मिशनों के लिए किया जा सकता है.

- तकनीकी एजेंसियों का संगठनात्मक एकीकरण:हालांकि वर्तमान सरकार ने कुछ संगठनात्मक परिवर्तन किए हैं, लेकिन OCO संचालन पर केंद्रित कोई कार्य बल अब भी नहीं है.[104]इसके अलावा, ऐसी कई एजेंसियां हैं जो केंद्र सरकार के तहत साइबर सुरक्षा के मुद्दों से जुड़े कार्यो को देखती हैं. इनमें राष्ट्रीय तकनीकी टोही संगठन (एनटीआरओ), एक त्रि-सेवा संगठन रक्षा साइबर एजेंसी (डीसीए), रक्षा ख़ुफिया एजेंसी (डीआईए), रक्षा सूचना आश्वासन और अनुसंधान एजेंसी शामिल है, जिसका अब डीसीए में विलय हो गया है तथा रक्षा अंतरिक्ष अनुसंधान एजेंसी (डीएसआरए) शामिल हैं. तीन सेवाओं के बीच बहुत अधिक साइलो अर्थात भूमिगत कक्ष और टर्फ अर्थात अधिकार क्षेत्र लड़ाईयां हैं, जिन्हें दूर करने का अधिकार डीसीए जैसी संस्थाओं के पास नहीं है. डीसीए, जो इंटीग्रेटेड डिफेंस स्टाफ (आईडीएस) के अंतर्गत आता है, OCO से संबंधित मिशनों को आगे नहीं बढ़ा पाता, क्योंकि फिलहाल इसके लिए डीसीए को बहुत सारे संगठनों के जाल से निपटना पड़ता है.

रूस ने उत्तरी अटलांटिक संधि संगठन (एनएटीओ) की उपग्रह क्षमताओं को लक्षित करने के लिए इलेक्ट्रॉनिक और साइबर युद्ध दोनों का ही मिश्रण करते हुए इसका उपयोग किया है.उसने बाल्टिक्स में समुद्री अभ्यास और सैनिकों के व्यक्तिगत उपकरणों के दौरान लिथुआनियाई सैनिकों के मोबाइल फोन भी हैक किए हैं.

यह तो तय है कि डीसीए के पास नेटवर्क में हैक करने, साइबर निगरानी मिशन को अंजाम देने, साइबर हनी पॉट स्थापित करने, हटाए गए डेटा को पुनर्प्राप्त करने और एनक्रिप्टेड संचार चैनलों में प्रवेश करने की क्षमता मौजूद है.[105]सभी उपलब्ध साक्ष्यों से, डीसीए मुख्य रूप से एक त्रि-सेवा एजेंसी है जो प्रत्येक व्यक्तिगत सेवा अर्थात सेना को प्रशिक्षण सहायता और तकनीकी सलाह देने के लिए तैयार है. हालांकि वह किसी भी तरह के स्वतंत्र कमांड अथॉरिटी को नियंत्रित नहीं करता है. न ही यह यूएससाइबरकॉम के समान कार्य करता हैं, जिसकी मिशन भूमिका को इस प्रकार परिभाषित किया गया है: ‘‘प्रत्यक्ष, तालमेल बनाना और साइबरस्पेस योजना और संचालन के बीच समन्वय साधना.’’[106]इस प्रकार ऊपर सूचीबद्ध सभी एजेंसियों को यूएससाइबरकॉम या पीएलएएसएसएफ की तुलना में एक एकीकृत सेवा और कमांड संगठन की आश्यकता होगी.ईडब्लू और सीडब्ल्यू सभी स्थानों पर ईएमएस में ओवरलैप अर्थात परस्पर व्याप्त होते हैं. फोरगोइंग अर्थात पूर्वगामी विश्लेषण ने उनके बीच अनुपूरक होने का खुलासा भी किया है. ऐसे में स्टोव-पाइपिंग अर्थात बातों को सीधे शीर्ष नेतृत्व तक तक मंजूरी के लिए जाने से रोकने वाला एक संगठन सहायक साबित होगा. हालांकि सेवा-विशिष्ट साइबर क्षमताएं मौजूद हैं, लेकिन एक एकीकृत और संयुक्त संगठन की मौजूदगी से होने वाला बेहतर समन्वय OCO के कार्यान्वयन को आसान बना देगा.आईए की बटालियन तक सामरिक इकाइयों को एक एकल संगठन का समर्थन मुहैया करवाना जरूरी होगा, जो ऊपर सूचीबद्ध भारतीय एजेंसियों के सभी कार्यों को जोड़ने वाला संगठन हो. निचली इकाइयों द्वारा केंद्रीकृत निर्देश और समर्थन और विकेंद्रीकृत निष्पादन हो सकता है और यह होना ही चाहिए.

- भारत के आईटी और सॉफ्टवेयर इकोसिस्टम का लाभ उठाना:कम्प्यूटर सॉफ्टवेयर और सूचना प्रौद्योगिकी (आईटी) के क्षेत्र में भारत के पास काफी ताकत है, लेकिन इस क्षेत्र में मानव और तकनीकी पूंजी के भंडार का कभी उपयोग नहीं किया गया अर्थात यह भंडार अप्रयुक्त है. यह भंडार, भारी रूप से निजी और नागरिक क्षेत्र में केंद्रित है. चूंकि भारत की OCO क्षमताएं आमतौर पर चीन की तुलना में कमज़ोर हैं, और पाकिस्तान के खिलाफ़ मामूली रूप से मज़बूत हैं, अत: निजी क्षेत्र की विशेषज्ञता का लाभ उठाना अनिवार्य हो जाता है.

निष्कर्ष

दुनिया भर में मिलिट्री पहल और प्रतिरक्षा माहौल को बेहद कीमती मानती है.जिससे यह बात अत्यधिक विवादास्पद हो जाती है और इसकी संभावना भी नहीं है कि भारत सहित कोई भी वैश्विक शक्ति की सशस्त्र सेवाएं “कल्ट ऑफ़ द डिफेंसिव” अर्थात ‘‘रक्षात्मक पंथ’’ पर आधारित साइबर रणनीति को स्वीकार करेंगी. फिर भी, भारतीय सशस्त्र सेवाओं, विशेष रूप से वायु सेना और सेना को, को संकटों पर प्रतिक्रिया देते वक्त प्रतिकारक कार्रवाई की सीमाओं को पहले से ही पहचानने की जरूरत है.

इज़रायल और अमेरिका ने दुश्मन के हवाई हमलों के खिलाफ़ जैसे इलेक्ट्रॉनिक हमले और काइनेटिक हमले के संयोजन में सुनियोजित साइबर हमलों का प्रदर्शन किया है, वैसे ही हमलों पर ध्यान देने और निवेश केंद्रित करने की आवश्यकता है.

सैन्य अभियानों पर लागू होने वाले इलेक्ट्रॉनिक, साइबर और अंतरिक्ष प्रौद्योगिकी के बढ़ते मिश्रण को देखते हुए इन क्षमताओं में निवेश को उच्च प्राथमिकता देने की आवश्यकता होगी. इस प्रकार, जहां साइबर शक्ति एक केंद्रीय भूमिका निभाती है, ऐसी रणनीति के हिस्से के रूप साइबर क्षमताओं का विकास करना होगा. फिर चाहे वह पाकिस्तान या चीन के खिलाफ़ हो, इस रणनीति पर गंभीरता से विचार होना चाहिए.

कार्तिक बोम्मकांती ओआरएफ़ के स्ट्रैटेजिक स्टडीज़ प्रोग्राम में सीनियर फेलो हैं.

[1]Daniel Moore, Offensive Cyber Operations: Intangible Warfare, (London: Hurst&Company, 2022), pp .1-35

[2] Robert Cockburn, “The Radio War”, IEE Proceedings A, Volume 32, Issue 6, October 1985, pp. 423-434.

[3]Withington, “Killer Code: Cyber-Supported SEAD”.

[4] Michael P. Fischerkeller, Emily O. Goldman and Richard J. Harknett, Cyber Persistence Theory: Redefining National Security in Cyberspace, (New York: Oxford University Press, 2022), p. 25.

[5]Fischerkeller, Goldman and Harknett, Cyber Persistence Theory: Redefining National Security in Cyberspace, p. 26

[6] Fischerkeller, Goldman and Harknett, Cyber Persistence Theory: Redefining National Security in Cyberspace.

[7]Herbert S. Lin, “Offensive Cyber Operations and the Use of Force”, Journal of National Security Law & Policy, 4. No. 63, 2010, p. 64.

[8]Lin, “Offensive Cyber Operations and the Use of Force”.

[9]Daniel Moore, Offensive Cyber Operations: Understanding Intangible Warfare, (London: Hurst&Company, 2022), p. 9

[10]Moore, Offensive Cyber Operations: Understanding Intangible Warfare, p. 19

[11]Moore, Offensive Cyber Operations: Understanding Intangible Warfare, p. vii.

[12]Moore, Offensive Cyber Operations: Understanding Intangible Warfare.

[13]Moore, Offensive Cyber Operations: Understanding Intangible Warfare.

[14]Inaugural Lecture Ciaran Martin, “Cyber Weapons are called a viruses for a reason: Statecraft and security in the digital age”, King’s College London, London, United Kingdom, November 20, 2020.

[15]Martin, “Cyber Weapons are called a viruses for a reason: Statecraft and security in the digital age”.

[16]Martin, “Cyber Weapons are called a viruses for a reason: Statecraft and security in the digital age”; For more on collateral damage caused by cyber-attacks see Lennart Maschmayer, “The Subversive Trilemma: Why Cyber Operations Fall Short of Expectations”, International Security, Vol. 46, No. 2, Fall 2021, pp. 63-64.

[17]Moore, Offensive Cyber Operations: Understanding Intangible Warfare.

[18]Jacob G. Oakley, Waging Cyber War: Technical Challenges and Operational Constraints, (Delaware: Apress, 2019), p. 99.

[19]Martin, “Cyber Weapons are called a viruses for a reason: Statecraft and security in the digital age”, p. 7.

[20]Martin, “Cyber Weapons are called a viruses for a reason: Statecraft and security in the digital age”.

[21]Martin, “Cyber Weapons are called a viruses for a reason: Statecraft and security in the digital age”.

[22]Erica D. Borghard and Shawn W. Lonergan, “Cyber Operations as Imperfect Tools of Escalation”, Strategic Studies Quarterly, Fall, 2019, pp. 122-145

[23]Martin, “Cyber Weapons are called a viruses for a reason: Statecraft and security in the digital age”.

[24]Pukhraj Singh, “The SolarWinds hack pokes holes in Defend Forward”, Observer Research Foundation, May 8, 2021.

[25]Singh, “The SolarWinds hack pokes holes in Defend Forward”.

[26]Sanjeev Relia, Cyber Warfare: Its Implications on National Security, (New Delhi: Vij Books India Pvt. Ltd. 2015), p. 218.

[27]C.K. Tyagi, Understanding Cyber Warfare and Its Implications For Indian Armed Forces, (New Delhi, Vij Books India Pvt. Ltd, 2013), p. 254.

[28]Tyagi, Understanding Cyber Warfare and Its Implications For Indian Armed Forces.

[29]Tyagi, Understanding Cyber Warfare and Its Implications For Indian Armed Forces.

[30] Tyagi, Understanding Cyber Warfare and Its Implications For Indian Armed Forces, p. 290.

[31]Gary Corn, “SolarWinds Is Bad, but Retreat From Defend Forward Would Be Worse”, Lawfare, January 14, 2021.

[32]Author interaction with cyber expert.

[33]This point was made by Indian Army officers serving and retired in interviews conducted by the author.

[34]Author interview with serving and retired Indian Army officers.

[35]This point includes retired and serving officers that the author interviewed.

[36] See speech by NSA Shri Shivshankar Menon at NDC, “The Role of Force in Strategic Affairs”, Ministry of External Affairs, New Delhi, October 21, 2010.

[37]Aditya Bhan and Sameer Patil, “Cyber Attacks: Pakistan Emerges as China’s Proxy”, Money Control, 11 February, 2022.

[38]This was confirmed by both retired and serving IA officers.

[39]Author interviews with serving and former IA officers.

[40]This point was well established in author interviews with serving and retired officers of the IA.

[41]Erica D. Borghard and Shawn W. Lonergan, “Cyber Operations as Imperfect Tools of Escalation”, Strategic Studies Quarterly, Fall 2019, pp. 123-124.

[42]Borghard and Lonergan, “Cyber Operations as Imperfect Tools of Escalation”.

[43] Elsa B. Kania and John Costello, “Seizing the commanding heights: the PLA Strategic Support Force in PLA military power”, Journal of Strategic Studies, Vol. 44, Issue 2, 2021, p. 28.

[44]Joe McReynolds, “China’s Evolving Perspectives on Network Warfare: Lessons from the Science of Military Strategy”, China Brief, 15, No. 8, 17 April, 2015, pp. 3-7.

[45]Interview with former Indian Army Signals Corps Officer.

[46]Sunil Khilnani, Rajiv Kumar, PratapBhanu Mehta et al., Non-alignment 2.0: A Foreign and Strategic Policy For India in the Twenty First Century, New Delhi, 2012, p. 40.

[47]Moore, Offensive Cyber Operations: Understanding Intangible Warfare, pp. 94-95

[48]Moore, Offensive Cyber Operations: Understanding Intangible Warfare, pp. 94-95

[49]Moore, Offensive Cyber Operations: Understanding Intangible Warfare, pp. 94-95

[50]Moore, Offensive Cyber Operations: Understanding Intangible Warfare, pp. 94-95

[51]Kim Zetter, Countdown to Zero: Stuxnet and the Launch of the World’s First Digital Weapon, (New York: Crown, 2011).

[52]Curtis Waltman, “Aurora: Homeland Security’s secret project to change how we think about security”, Muckrock, November 14, 2014.

[53]Moore, Offensive Cyber Operations: Understanding Intangible Warfare, pp. 94-95

[54]Moore, Offensive Cyber Operations: Understanding Intangible Warfare, p. 79.

[55]Kania and Costello, “Seizing the commanding heights: the PLA Strategic Support Force in PLA military power”, pp. 1-48

[56]Thomas Withington, “Killer Code: Cyber-Supported SEAD”, European Security and Defence, July, 2021.

[57]“From “Ministry” to Military”, What Should Our Army Joint Service Need to Stride Over”, Peoples Liberation Army News, April 18, 2017.

[58]“Chinese hackers target power grid near Ladakh”, The Hindu, April 7, 2022.

[59] “Chinese hackers target power grid near Ladakh”.

[60]Kevin McCauley, “Logistics Support for Cross-Strait Invasion: The View From Beijing”, China Maritime Report No. 22, July 2022, p. 1.

[61]McCauley, “Logistics Support for Cross-Strait Invasion: The View From Beijing”.

[62]McCauley, “Logistics Support for Cross-Strait Invasion: The View From Beijing”.

[63]Withington, “Killer Code: Cyber-Supported SEAD”.

[64]Ellen Nakashima, “Trump Approved “Offensive” Cyber Strikes Against Iran’s Missile Systems”, Washington Post, June 23, 2019.

[65]Nakashima, “Trump Approved “Offensive” Cyber Strikes Against Iran’s Missile Systems”.

[66]Author Interview with cyber expert.

[67]Author interaction with cyber expert.

[68]Rachel S. Cohen, “Compass Call Appears to Take On a New Mission”, Air Force Magazine, August 28, 2019.

[69]John Toepher, “SEAD From the Ground Up: SOF’s Role in the Suppression of Enemy Air Defences”, Thesis, Naval Postgraduate School, Monterey, California, June 2019, pp. 30-42,

[70]Catherine A. Theohary and John R. Hoehn, “Convergence of Cyberspace Operations and Electronic Warfare”, Congressional Research Service (CRS), August 13, 2019.

[71]John Toepher, “SEAD From the Ground Up: SOF’s Role in the Suppression of Enemy Air Defences”, Thesis, Naval Postgraduate School, Monterey, California, June 2019, pp. 30-42.

[72]Thomas Withington, “Carry on up the Cyber!”, Armada International, April 1, 2021,

[73]Withington, “Carry on up the Cyber!”.

[74]“ProgrammeSamyukta”, Defence Research and Development Organisation (DRDO), https://www.drdo.gov.in/programme-samyukta

[75]Author interviews with retired and serving Indian Army officers.

[76]This is true specifically for the IA.

[77]Thomas Rid, Cyber War Will Not Take Place, (New York: Oxford University Press, 2013), p. 42; Thomas Rid, “Cyber War Will Not Take Place”, Journal of Strategic Studies, Vol. 35, Issue 1, 2012, p. 16.

[78]Rid, Cyber War Will Not Take Place, p. 42. See also, Thomas Withington, “Cyber, Electronic and Kinetic attack pillars”, Armada International, March 4, 2020.

[79]Interviews conducted by the author with serving and former Indian Army Officers.

[80]Thomas Withington, “The British Army’s EW Posture”, European Security and Defence, June, 2021.

[81]Withington, “The British Army’s EW Posture”.

[82]Withington, “Cyber, Electronic and Kinetic attack pillars”.

[83]Toepher, “SEAD From the Ground Up: SOF’s Role in the Suppression of Enemy Air Defences”, p. 39.

[84]Carl Von Clausewitz, On War, Edited and Translated by Michael Howard and Peter Paret, (Princeton: NJ, Princeton University Press, 1989), p. 198.

[85]Jacob G. Oakley, Waging Cyber War: Technical Challenges and Operational Constraints, (Delaware: Apress, 2019), p. 99.

[86]Toepher, “SEAD From the Ground Up: SOF’s Role in the Suppression of Enemy Air Defences”.

[87] Echevarria, Military Strategy: A Very Short Introduction, p. 103.

[88]Author interview with former Senior Indian Army officer who headed the Directorate General of Information System (DGIS).

[89]Author interview with retired Indian Army Signals Corps officer.

[90]Rajeswari Pillai Rajagopalan, “Electronic and Cyber Warfare in Outer Space”, Space Dossier 3, The United Nations Institute for Disarmament Research (UNIDIR), Geneva, May 2019, pp. 1-18.

[91]See BeyzaUnal, “Cyber-security of NATO’s Space-Based Strategic Assets”, Chatham House, Royal United Services Institution (RUSI), 2019, p. 6.

[92]Luke Shadbolt, “Technical Study: Satellite Cyber Attacks and Security”, HDI Global Specialty HE, July 2021, p. 11,

[93]Shadbolt, “Technical Study: Satellite Cyber Attacks and Security”.

[94]Brooks Tigner, “Electronic jamming between Russia and NATO is par for the course in the future, but it has its risky limits”, Atlantic Council, November 15, 2018,

[95]BeyzaUnal, “Cyber-security of NATO’s Space-Based Strategic Assets”, Chatham House, Royal United Services Institution (RUSI), 2019, p. 6.

[96]Arun K. Somani and Tao Wu, “Monitoring and Detecting Attacks in All-Optical Networks”, in Yi Qian, James Joshi, David Tipper and Prashant Krishnamurthy, Information Assurance: Dependability and Security in Networked Systems, (eds.), (Elsevier, 2008), pp. 307-347.

[97]Somani and Wu, “Monitoring and Detecting Attacks in All-Optical Networks”.

[98]Author interview with Indian Army officer.

[99]Jingjing Liao and Xinjian Ou, “5G Military Application Scenarios and Private Network Architectures”, 2020 IEEE International Conference on Advances in Electrical Engineering and Computer Applications( AEECA), 2020, pp. 726-732

[100]Liao and Ou, “5G Military Application Scenarios and Private Network Architectures”.

[101]Interview with Indian Army officer.

[102]This was point underlined by all IA officers both retired and serving to the author.

[103]This point was made former IA Signals Corps officer.

[104]Author interview with IA officer.

[105]Pradip R. Sagar, “Three-pronged Plan”, The Week, June 1, 2019,

[106]“Our Mission and Vision”, U.S. Cyber Command,

The views expressed above belong to the author(s). ORF research and analyses now available on Telegram! Click here to access our curated content — blogs, longforms and interviews.

PREV

PREV